發現漏洞很容易,修補漏洞才是最難的事!

每個組織都有掃描工具,儀表板上充斥著 CVE、設定錯誤和過時的程式庫。但如果這些警示沒有搭配「

就是為什麼「漏洞修補」是資安防護從「能見度」邁向「實際行動」

在本指南中,我們將逐步說明從「發現漏洞」到「驗證修補」

此外,我們也會介紹如 Vicarius vRx 等平台,如何透過自動化與政策驅動,實現主動式漏洞修補 。

什麼是漏洞修補?

漏洞修補(Vulnerability Remediation)是指發現、排序與修補系統、

這不只是打補丁而已,而是基於風險進行決策,主動降低攻擊面,

漏洞修補的定位:漏洞管理生命周期中的一環

修補並非單獨存在,它是漏洞管理(Vulnerability Management)全生命週期中的關鍵一段,流程包含:

- 發現:發現資產、端點、伺服器、雲端、容器中的漏洞。

- 評估:判斷嚴重程度、情境背景與可能的業務影響。

- 排序:決定要立即修補、監控或暫時緩解的項目。

- 修補:採取修補措施,無論是補丁 、重新配置或虛擬補丁等行動。

- 驗證:確認修補措施確實有效且風險確實降低。

- 報告:記錄行動以供法遵、稽核與內部績效追蹤。

這些階段相輔相成,但若「修補」沒做好,整個流程會中斷,

漏洞修補流程詳解:逐步說明

步驟 1:識別(Identification)

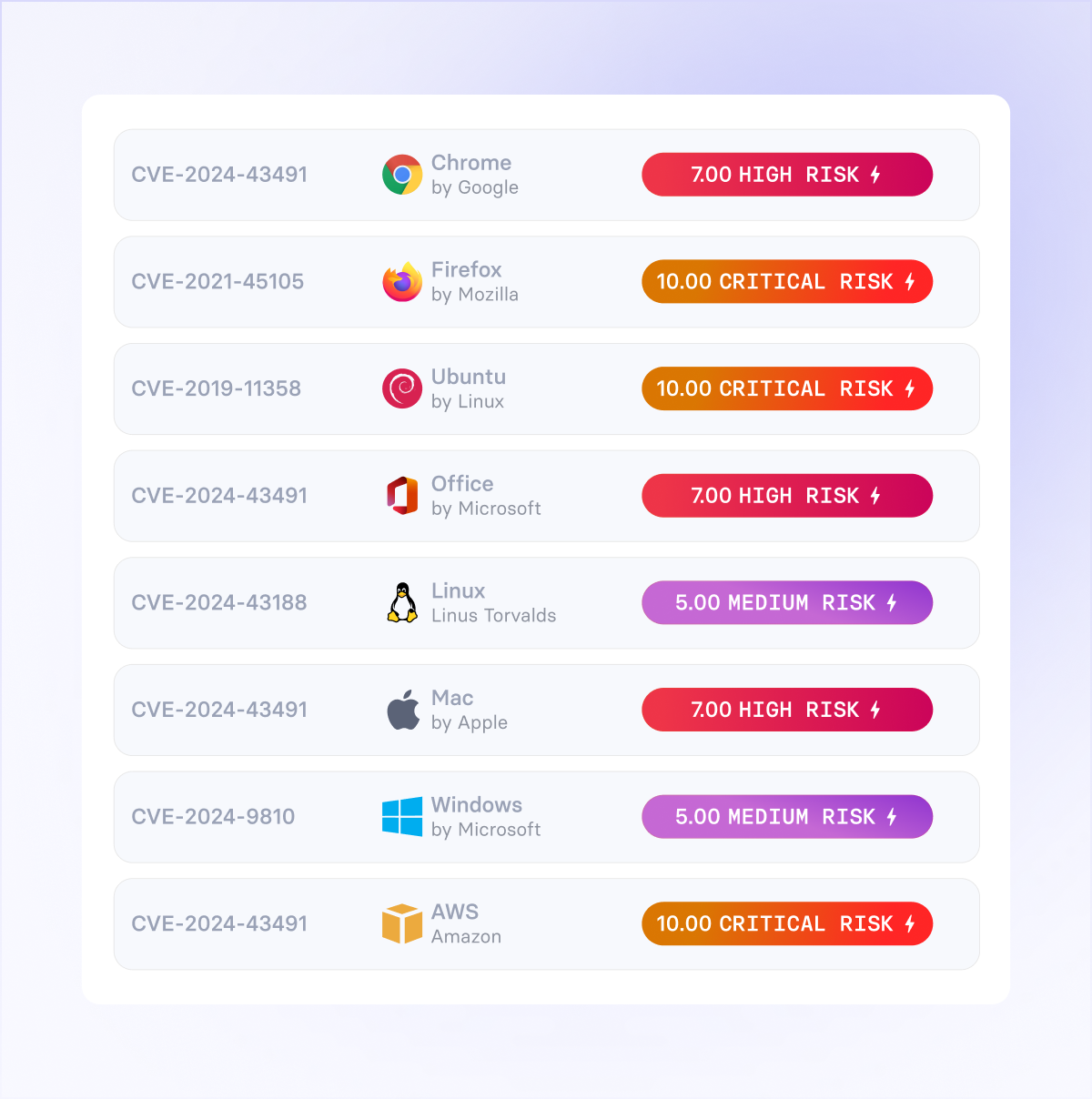

先從能見度開始。透過資安掃描工具,

你會經常發現:

- 缺少作業系統或第三方軟體補丁

- 不安全的開放埠或弱配置

- 持續使用的已終止支援軟體

- 應鏈軟體中的內嵌元件漏洞

「識別」階段告訴你哪些東西有問題、在什麼地方、為什麼重要,

第 2 步:排序(Prioritization)

這是最多團隊卡關的地方。掃描 5,000 台設備,結果出現 30,000 個漏洞,從哪裡開始?

現代修補作業不能只看 CVSS 分數,必須採取「風險導向」的優先順序,判斷:

- 是否已在外部有已知利用(Exploit in the wild)?

- 該系統是否對業務至關重要?

- 是否直接面向網際網路?

- 是否已有補償控制措施?

威脅情報扮演關鍵角色。例如,一個 CVSS 分數不高但正在被勒索病毒利用的漏洞,會比一個 CVSS 9.8 但在測試機器上的漏洞更急迫。

使用 Vicarius vRx 等平台能透過風險評分、可利用性標記、資產重要性、

步驟 3:修補或緩解(Fix or Mitigate)

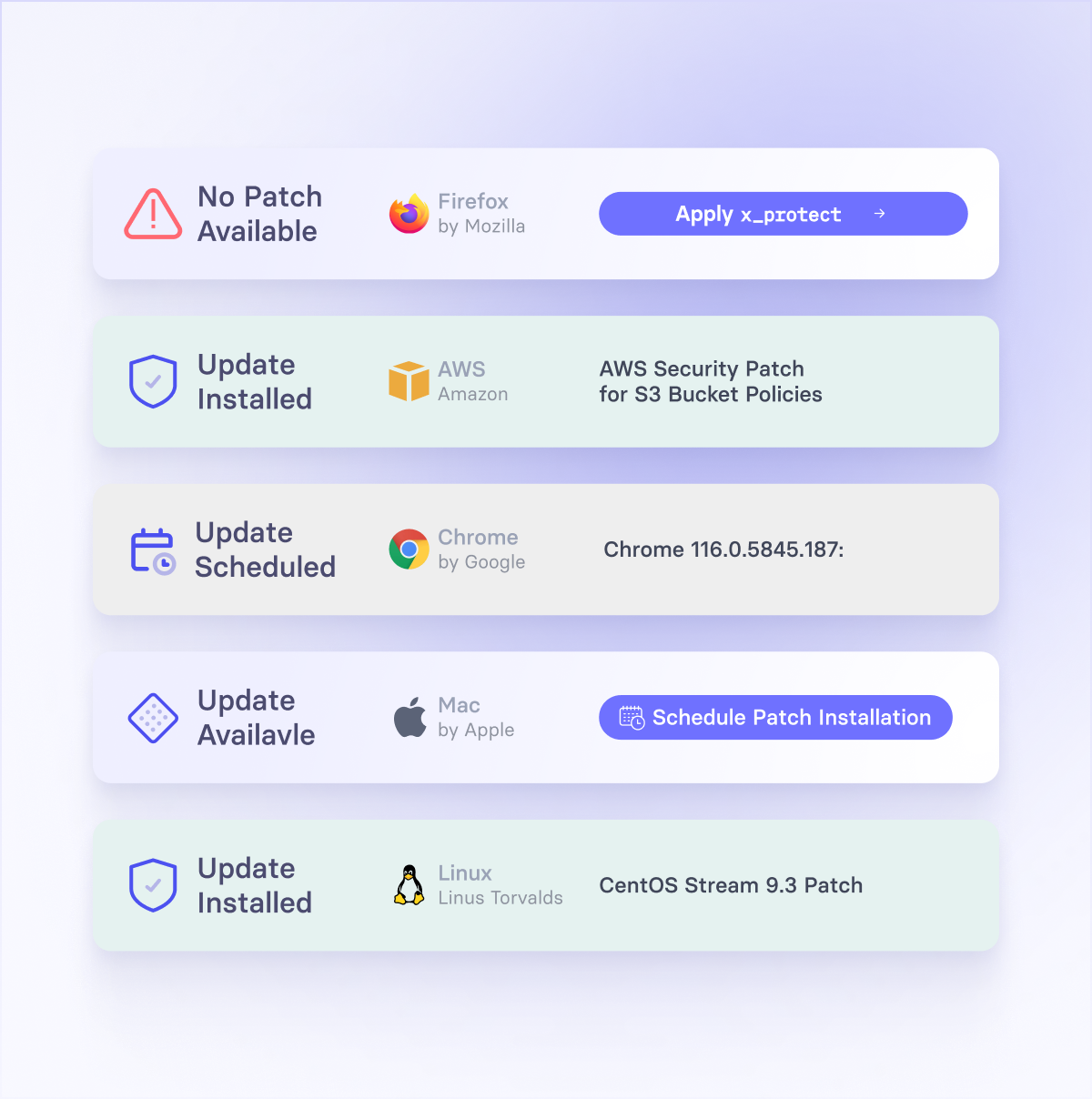

確定了優先事項後,就該採取行動了。

補救措施可能涉及:

- 安裝原廠釋出的補丁

- 更改設定(例如關閉弱加密、限制存取權限)

- 為 Zero-Day 或無法修補的系統部署虛擬補丁

- 替換或升級已終止支援的軟體

- 若無法立即修補,則採用網路隔離或其他控管手段

在某些情況下,您無法立即完全修復。這時,

當然,某些風險是可以「接受」的,

步驟 4:驗證與紀錄(Validation and Documentation)

修補不是流程的結束,確認修補成功才是關鍵。

驗證步驟包括:

- 重新掃描資產以確認漏洞已解決

- 在工單系統或平台中紀錄修補行動

- 記錄時間軸、行動內容與責任單位

- 追蹤 MTTR(平均修補時間)等關鍵指標

這不只是為了應付法遵,更是建立可信任資安作業流程的關鍵。

為什麼漏洞修補很難?6 個常見挑戰

每個安全團隊都希望快速有效地進行修復。但現實卻更加困難。

以下是大多數團隊面臨的障礙:

1. 補丁過載

成千上萬的漏洞,有限的時間。

2. 變更管理瓶頸

修復需要審批。在某些組織中,修補生產伺服器比部署新功能更難。

3. 工具分散

掃描、修補、腳本編寫和工單處理通常使用不同的工具進行。

4. 老舊與無法修補系統

舊硬體或軟體可能不支援更新。

5.責任歸屬不清

這是IT部門的工作還是安全部門的工作?

6. 法遵合規壓力

安全團隊必須滿足外部修補期限要求(HIPAA、PCI-

最佳實踐:打造可規模化的修補流程

成功的補救計劃並不完美;它們是一致的、透明的和優先的。

以下是他們做得好的地方:

1. 採用「風險導向」排序原則

從「全部修補」轉向「只修補重要漏洞」。根據可利用性、

2. 明確定義責任與 SLA

明確所有者、明確系統、應用程式或業務部門的修復責任人。

3. 配合 IT 維護窗口執行修補

安全部門無法獨自行動,請將修補計畫與定期維護和 IT 工作流程協調一致,以避免出現摩擦。

4. 測試 → 發布 → 回復流程完整

在臨時環境中進行測試。請務必制定回滾計劃,以防萬一出現問題。

5.自動化處理例行任務

讓您的團隊擺脫低價值、重複性的工作。稍後將詳細介紹。

6. 設定關鍵績效指標並追蹤改善

監控平均修復時間 (MTTR)。追蹤在服務等級協定 (SLA) 範圍內解決的高風險漏洞百分比。識別瓶頸並修復。

使用 Vicarius vRx 實現自動化和預防性修補

手動修補跟不上威脅速度,現在「自動化」不再是選項,而是「

Vicarius vRx 透過以下方式讓自動化、智慧修補成為現實:

- 自動部署作業系統與 10,000+ 種第三方應用程式的補丁

- 透過腳本修正設定錯誤或套用政策

- 用記憶體層級保護技術,為無補丁漏洞提供虛擬保護

- 依據風險分數、自定政策、自動執行修補行動

- 所有動作皆可追蹤,符合稽核需求

你只需設定規則,其餘交給 vRx 自動處理,讓修補變成主動防禦機制。

Gartner 稱之為安全營運的未來。我們稱之為新常態。

關鍵修補成效指標(Metrics That Matter)

追蹤正確的指標可以提高可見性和責任感。

- 平均修補時間(MTTR)

- 在 SLA 內完成修補的關鍵漏洞百分比

- 各資產群組重複出現的前十大 CVE

- 每月修補量與各團隊進度

- 漏洞公開 → 利用時間(TTP-TTE 差距 )

這些數字可以告訴你哪些方面正在進步、

結語:從能見度到實質影響

單靠看 Dashboard 沒有用,資安的重點不是「知道哪裡有問題」,而是「

漏洞修補才是真正落地減少風險、達到法遵、

善用自動化,特別是 Vicarius vRx 這類平台,讓漏洞修補從瓶頸變成競爭優勢。

不要只停留在掃描與分類,請確實執行漏洞修補——快速、有策略、

常見問答(FAQ)

Q:修補(Remediation)與緩解(

答:修補是從根本解決漏洞;緩解則是在無法修補時,

Q:要如何為漏洞設定修補優先順序?

答:採用風險導向模型,考慮嚴重程度、可利用性、

Q:為什麼現在修補一定要自動化?

答:自動化能縮短回應時間、減少人力投入,

Q:什麼是自動修補(Auto Remediation)?

答:指在不需人工介入的情況下,自動修補漏洞或設定錯誤的流程。

Q:為什麼自動修補如此重要?

答:它能更快降低風險、減少誤差,