部落格來源網址:How Modern Vulnerability Management Keeps Up with 40,000+ CVEs

隨著漏洞揭露數量持續暴增,「漏洞管理(

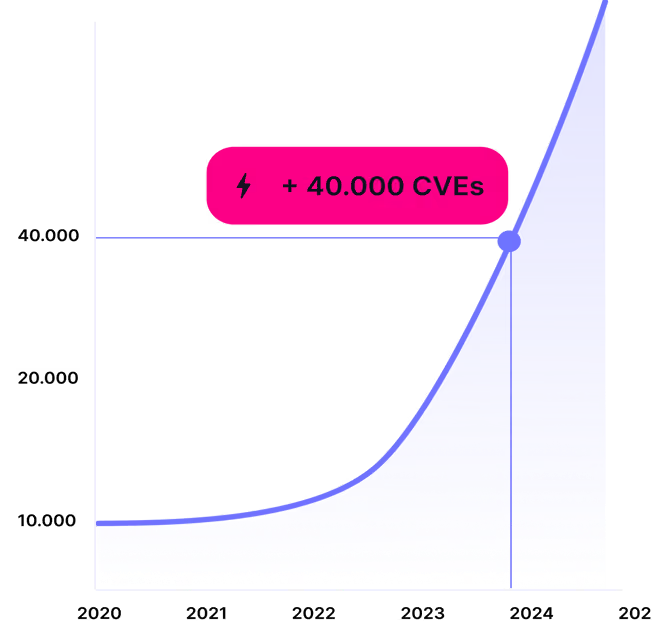

僅在 2024 年,就有超過 40,000 個 CVE(Common Vulnerabilities and Exposures) 被公布,比 2023 年的 28,961 個再度大幅成長。

傳統的漏洞掃描機制早已不足以因應這樣的速度。

現代企業需要的是結合 持續監控(Continuous Monitoring)、漏洞掃描(Vulnerability Scanning) 與 風險導向優先排序(Risk-Based Prioritization)的新一代漏洞管理架構。

因為駭客往往能在幾天內就利用新漏洞展開攻擊。

只有持續監控能及時偵測新風險,

出現的漏洞,而基於風險的優先級排序則決定應修復哪些漏洞。

為什麼「定期掃描」的時代已經結束

如今,新漏洞每 17 分鐘就會出現一次 ,而攻擊者只需 5 天 就能將漏洞武器化、實際利用。沒有持續監控的防禦機制,就代表在兩次掃描之間的數週或數月內,

現代化的漏洞管理平台能針對地端與雲端環境進行近乎即時的動態評

讓「從發現漏洞到完成修補」之間的落差大幅縮短。

但光有掃描還不夠,企業必須導入「風險導向優先排序」

用風險導向策略應對爆炸成長的漏洞數量

事實上, 僅約 2%的暴露點會直接危及關鍵資產,75%的漏洞實為死胡同。

現代漏洞管理工具更能分析攻擊路徑(Attack Path),將漏洞結果與設定錯誤(

這種整合視角正是有效漏洞管理的關鍵。

持續自動化監控:現代漏洞管理的骨幹

想要在大規模環境中落實持續監控,自動化(

手動掃描已無法跟上現代基礎架構的速度。

雲端部署、微服務(Microservices)、

在資產出現的瞬間即自動辨識並觸發掃描,確保不遺漏任何新節點。

這些自動化流程(Automated Pipelines)是現代漏洞管理的中樞,

能將偵測結果直接導入工單系統,追蹤修補進度並建立稽核紀錄。透過 「掃描+持續監控+風險導向優先排序」 的組合,資安團隊能專注於最有影響力的漏洞,並以自動化的節奏維

研究指出,自動化至關重要,

結合持續監控與暴露面管理(Exposure Management)

現代攻擊者不僅利用漏洞,還會結合錯誤設定、

因此,資安領導者逐漸採用 CTEM(Continuous Threat Exposure Management,持續威脅暴露管理)框架,

範疇定義(Scoping)→ 發現(Discovery)→ 優先排序(Prioritization)→ 驗證(Validation)→ 動員(Mobilization)。

這套流程強調的不只是掃描,而是持續監控與風險驗證。

藉由結合漏洞掃描與組態分析,

最終成果是建立一個「橫跨掃描、監控與優先排序」

實踐持續性漏洞管理的最佳做法

為有效實施持續監控與漏洞管理,請考慮以下實務做法:

1. 完整資產盤點(Asset Inventory)

你無法修補你看不到的風險。

透過自動化發現與持續監控整合,

2.採用持續掃描(Continuous Scanning)

從季度掃描轉向即時、持續性的評估。

讓系統在新資產上線時自動觸發掃描,成為漏洞管理的基礎。

3. 導入風險導向優先排序(Risk-Based Prioritization)

結合 CVSS、EPSS、CISA KEV 等指標,再依資產關鍵性與可利用性動態排序,聚焦真正威脅。

4. 自動化工作流程(Automate Workflows)

整合掃描工具與工單系統,讓高風險漏洞自動派單與修補。

自動化讓團隊能即時反應,保持修補節奏不間斷。

5. 納入暴露面管理(Exposure Management)

別只看軟體漏洞,也要檢視組態錯誤與身分風險。

暴露面管理能為風險排序提供更完整脈絡,確保防護面面俱到。

6. 教育用戶並衡量成效(Awareness & Metrics)

人為疏失仍是主要攻擊途徑。

持續的資安意識教育與量化指標(如平均修補時間 MTTR)能幫助組織優化整體防禦流程。

結語:漏洞管理不再是「定期檢查」,而是一場持續的攻防戰

季度掃描的時代已然終結。在每年數萬個新漏洞、

但「發現」並不等於「防護」。

風險導向優先排序(Risk-Based Prioritization)是將無數漏洞資料轉化為可執行行

現代漏洞管理講求三者的協作:

- 持續監控

- 漏洞掃描

- 風險導向優先排序

唯有三者相互結合,企業才能真正控制風險洪流。

透過自動化與脈絡化分析,漏洞管理不再只是「例行打勾」的項目,

在這個每 17 分鐘就有新漏洞誕生的世界裡,只有「持續防護(