部落格來源網址:Top Exploited CVE Patterns (And What They Reveal)

報告指出,這項攻擊手法年成長率高達 34%,主要受到自動化攻擊工具普及,

例如 Citrix NetScaler、Cisco ASA 這類作為「內外網交界」的關鍵設備,在 2025 年被發現與近 25% 的漏洞利用型入侵事件有直接關聯;

三大最常見的攻擊模式

即便企業對漏洞風險的認知逐漸提高、補丁也普遍可取得,但「

雖然企業的攻擊面越來越大,但攻擊成功的方式其實高度重複——

以下是當前最常見的三大攻擊模式:

1. 面向外部網路(Edge-facing)設備的遠端程式碼執行(RCE)攻擊:

三種攻擊模式中,最危險也最具破壞性的,就是發生在邊界設備(edge-facing devices)上的遠端程式碼執行漏洞(RCE)。例如Citrix NetScaler 與 Cisco IOS XE,就曾曝露出 RCE 弱點,使攻擊者能:

- 植入惡意程式

- 任意修改設備組態

- 建立長期滲透的持久化後門

- 甚至完全不需要認證就能取得控制權

這類設備通常具備高權限且位於網路與外部的交界,是企業最重要的防線。然而,它們往往:

- 使用老舊韌體

- 暴露過度開放、缺乏限制的管理界面

這讓攻擊者只需要投入極低成本,就能取得極高報酬的攻擊結果。換句話說,只要邊界設備一被突破,後面的攻擊就會像推倒骨牌一樣迅速展開。

2. 認證與工作階段(Session)繞過漏洞:

第二種常被忽略的攻擊模式,是透過繞過登入或 Session 驗證的方式直接取得存取權限。像 Atlassian Confluence 等企業常用協作工具,就曾出現讓攻擊者完全跳過登入流程、直接取得存取權限的漏洞。

這類問題並不是單一小 bug,而是能大幅放大攻擊威脅的加速器。

當這些漏洞與遠端程式碼執行(RCE)或本機權限提升(LPE)搭配使用時,攻擊者不只可以輕鬆取得初始入侵點,還能:

- 長期維持滲透

- 偽裝成合法使用者或正常流量

- 在企業網路中橫向移動而不易被偵測

換言之,只要認證流程被繞過,攻擊者就能在系統裡「躲很久、動很快、抓不到」。

3. 已知(且可修補)CVE 的持續性攻擊:

第三種攻擊模式,也是最令防禦者挫折的部分——攻擊者持續利用那些早已公開、甚至早已發布補丁的已知漏洞。

許多組織一次又一次地因為這些漏洞遭受攻擊——而這些弱點其實早在數個月、甚至數年前就已經被揭露並提供修補。

這種現象之所以持續,是因為:

- 組態漂移:系統設定在日常變動中逐漸偏離安全基準。

- 遺留系統:老舊系統無法上補丁或不敢上補丁。

- 未受管控的資產:設備不在 IT/資安掌控之內。

結果就是一個緩慢但持久、難以根除的威脅環境:昨天的漏洞新聞報導,往往成為明天真正的入侵事件來源。

這不只是單純的流程雜症,而是一個明確的警訊:僅依賴「弱點分類與排程」的漏洞管理策略,正在全面失效。

如果企業沒有把組態管理和補丁衛生視為「持續性、且必須高優先處理的核心任務」,那麼再好的弱掃工具、告警平台,都只能淪為事後反應型的防禦手段,而無法真正降低風險。

KEV:漏洞優先順序的「北極星」指引

當所有事情都被標示為「緊急」,那其實等於沒有任何一件真正緊急

這正是為什麼 CISA 已知被利用漏洞清單(Known Exploited Vulnerabilities, KEV)成為如此關鍵的資源。

不同於 CVSS 只會把許多漏洞標成「高風險」或「嚴重」,KEV 專注於那些已經在真實攻擊中被利用的漏洞。

它不再只是理論上的風險評分,而更像是「來自戰場的第一手情資」

對齊 KEV 的安全團隊能更果斷行動,不再迷失在「滿天 Critical」的漏洞清單中,而是把有限資源投注在確實會被

事實上,許多在 KEV 中被點名的漏洞,CVSS 分數可能不高,但因為:

- 使用範圍廣

- 位置高度暴露

而被攻擊者大量武器化。

更重要的是,KEV 改變了企業處理漏洞的方式,KEV 不只幫助企業排定優先順序,它還:

- 提供修補優先權的清晰依據

- 簡化主管報告流程

- 清楚界定補丁修復的 SLA

只要訂閱 KEV 更新,並將其整合至弱掃工具或資產管理平台中,

KEV 並不是用來取代 CVSS,而是一個更加貼近現實的風險校正器——它過濾掉噪音,

vRx:讓修補速度真正「跟上 KEV」的關鍵加速器

vRx 能將 KEV(已知被利用漏洞)情資直接轉化為可立即落地的修補行動。平台會持續自動匯入KEV 清單,並即時對照企業的實際資產清冊,不需人工比對或撰寫自製腳本,就能清楚標示:

- 哪些設備正暴露於已被攻擊者實際利用的漏洞

- 哪些設備已處於安全狀態

讓修補優先順序真正與攻擊者的行為保持同步。

vRx 的核心差異:真正能落地的修補引擎

不同於傳統只能「部署補丁」的 Patch Management 工具,

vRx 具備完整的修補引擎,其中包含:

✓ 漸進式環狀部署策略

補丁以小範圍、低風險資產做為第一波測試,確認穩定後再逐步擴散至更關鍵的設備。

✓ 支援回滾機制

若補丁造成異常,可透過 Script Engine 執行 rollback 操作立即回復至前一狀態,大幅降低停機或服務中斷的風險。

此部署方式讓團隊得以快速修補、降低影響面、提升成功率。

把策略變成可執行行動:vRx 補上政策與落地之間的缺口

在多數企業中,「政策」與「實際修補行動」之間往往存在巨大落差:

- 哪些補丁已完成?

- 哪些沒做?

- 為什麼?

- 是否符合 SLA?

這些資訊在傳統工具裡常常難以追蹤。

vRx 完整補上這個缺口,提供:

- 清楚標示已修補與未修補項目

- 修補原因與例外狀態

- 即時儀表板

- 修補 SLA 進度追蹤

- 可下載的完整稽核報表

無論是內部治理、主管報告、或外部法遵稽核,企業都能確切展示:

我們何時修補、修補了哪些系統、如何修補,以及是否符合SLA。

vRx 不只是「打補丁」,而是協助企業真正做到可驗證、可證明的修補能力。

將 SLA 與修補流程真正「制度化」:以 KEV 為核心的修補作業手冊

制定補丁時程不只是訂出一個基準點,而是用來強化 組織可信度、反應能力與可被稽核性 的重要依據。

一套定義清晰的 SLA,不僅代表企業「想修補」的意圖,更代表企業在高壓環境下

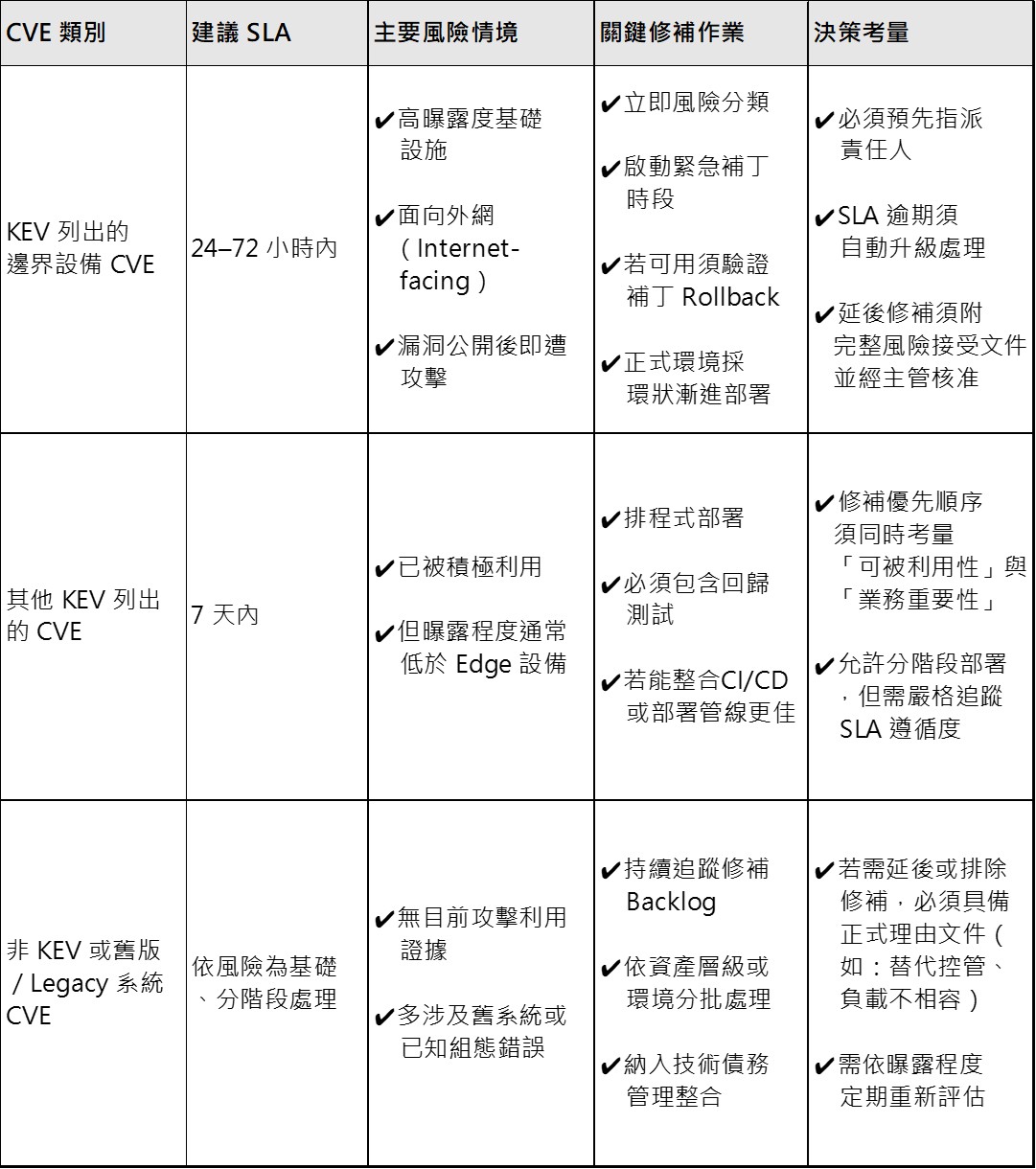

在以 KEV 為核心的修補模式中,SLA 的設定更必須反映出:

- 真實世界中攻擊者的行為速度

- 組織實際曝露的風險程度

- 以及漏洞被武器化的週期

也就是說,SLA 不再只是內部 KPI,而是企業是否能跟上攻擊節奏的「生存指標」。

為了協助企業將這套作法制度化,下表提供了一個分層式(

然而,僅僅設定時程還不夠。

若要讓 KEV-first 修補策略真正奏效,必須把「執行」深度融入日常營運流程中。

也就是說,政策必須透過一致的行動反覆操練,

以下是完整 Playbook 中不可或缺的要素:

- KEV 情資的整合:

確保弱掃工具、資產盤點平台、ITSM 系統都能自動匯入 KEV 資料,並自動標記受影響資產,避免手動比對造成延遲與遺漏。 - 明確的角色分工與升級路徑:

清楚定義誰負責修補、誰負責風險接受、誰負責例外核准。

若補丁超過 SLA 未完成,系統須能自動升級到更高層級處理。 - 補丁驗證流程:

建立明確的測試 → Staging → 部署流程,尤其是邊界設備,必須避免補丁造成服務中斷,確保部署可控、安全。 - 桌上推演演練:

依照實際 KEV 條目,定期模擬攻擊情境,以測試:

✓ 修補反應速度

✓ 團隊協作流程

✓ 回滾(Rollback)機制是否可用

✓ 緊急情況下的溝通流程

一套 KEV-first 策略要真正有效,必須具備三個條件:

- SLA 是可持續達成的

- 責任歸屬沒有不確定性

- 流程持續被測試與驗證

否則,政策只是文件上的承諾,而非能真的降低風險的能力。

但如果這套策略落地正確,它不只降低被攻擊風險,

讓資安負責人有能力提出「真正的證據」,

這是一套能被驗證、能被審核、能被信任的安全框架。

實現真正可落地的 KEV-first 修補策略

只依賴 CVSS 分數來進行漏洞分類與排程(triage),

KEV 的價值就在於,它讓安全團隊把資源聚焦在「

將 KEV 完整導入日常作業流程,企業能獲得:

- 更快的修補週期

- 更完整且可稽核的追蹤軌跡

- 顯著降低的攻擊面

商業價值非常明確:安全事件更少、事件處理時間縮短、