Bitdefender Labs 深度分析

Bitdefender 實驗室團隊由數百名與學術界密切聯繫的安全研究人員組成,

結果揭示出攻擊者在大多數重大資安事件中,

LOTL 工具濫用狀況:高達 84% 重大攻擊事件皆與之相關

為了準確了解 LOTL 執行檔的普遍性,我們分析了來自 Bitdefender GravityZone 平台的 70 萬起資安事件,並搭配過去 90 天的遙測資料(合法使用情境)。這些資安事件並非單純警示,

最常被濫用的工具?是 Netsh.exe

儘管 LOTL 工具早已有廣泛探討的話題(包括我們的技術講解), 但過去多為經驗性分析,缺乏硬數據佐證。我們此次的分析是基於工

顯而易見的是:攻擊者偏好的工具,也常是系統管理員常用的工具。

雖然檢查防火牆設定對攻擊者而言是合邏輯的第一步,

以下是五個最常被濫用的工具:

- Netsh.exe-管理網路設定(如防火牆、介面、路由等)

的命令列工具。 - PowerShell.exe-被譽為 Windows 管理的「瑞士刀」,具備強大指令列功能和腳本語言。

- Reg.e xe – 用來查詢、變更、加入或刪除登錄機碼,駭客常用來建立持久性。

- C sc.exe – Microsoft C# 編譯器是一個命令列工具,用於將 C# 原始碼編譯為可執行檔(.exe)或動態連結程式庫(.dll )。

- Rundll32.exe –此系統實用程式載入並執行從 DLL 檔案匯出的函數,常用於DLL 側載攻擊。

如前所述,攻擊者常用的工具,也正是系統管理員最常使用的工具。 這是整體趨勢,但也有例外情況,特別是像mshta.exe、p

除了系統管理員熟悉的工具外,

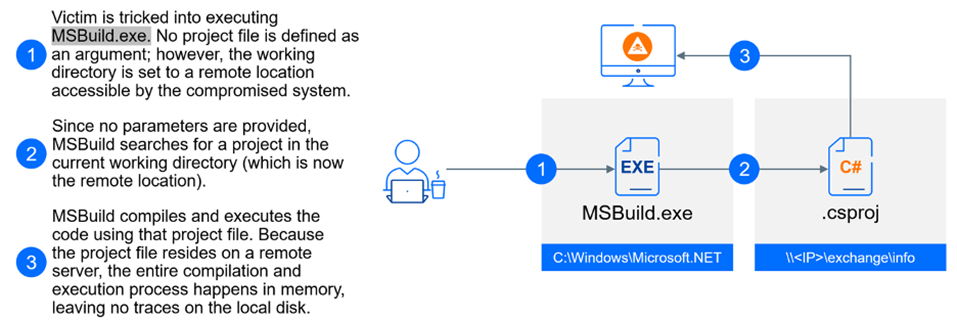

來自我們對Unfading Sea Haze 的研究的 MSBuild.exe 濫用範例

簡單解決方案的誘惑

我們的研究發現了另一個意想不到的發現: PowerShell.exe 在企業環境中極為普遍。儘管我們數據中的組織中,有近 96% 合法使用 PowerShell,但原先我們以為執行 PowerShell 的只有系統管理員。然而實際上,我們在 73% 的所有端點上都偵測到 PowerShell 活動。

進一步調查顯示,PowerShell 的啟用不僅來自管理員(例如登入/登出腳本),還來自許多第三方

我們也觀察到wmic.exe也出現了類似的情況。這款工具在 2000 年左右流行起來, 雖然該工具於 2000 年代廣為使用,目前已大多被 PowerShell 取代,且 Microsoft 宣布將停用該工具。然而,我們驚訝地發現,wmic.exe在多

地區分析也顯示工具使用存在顯著差異。例如,PowerShel

這顯示出:對工具的使用理解必須更細緻,即使看似過時的工具,

你不能容忍它們,但也不能沒有它們

我們在開發 Bitdefender GravityZone 主動強化和攻擊面縮減 (PHASR)技術時,正是基於這種「又愛又恨」的 LOTL 現實進行設計。單純封鎖這些關鍵系統工具,

PHASR 的作法不是封鎖整個工具,而是監控並阻止特定攻擊行為。

再以WMIC.exe為例,PHASR 並不封鎖整個工具,而是能判斷其正常使用(如查詢系統資訊)

這種「行為層級」的阻斷方式,

PHASR 的核心效能來自其架構,內建數百項行為規則,

透過智慧化分析,使 Bitdefender PHASR 不僅能偵測與通報可疑行為,

結論

勒索病毒組織 BlackBasta 的首腦「gg」曾說過一句令人不寒而慄的話:「

因此,唯有像 Bitdefender PHASR 這樣的資安解決方案,不是封鎖工具本身,

撰文者:Martin Zugec|Bitdefender Labs 研究團隊