什麼是主動式風險暴露管理(PREEMPTIVE EXPOSURE MANAGEMENT)?

2025年7月17日

從被動到主動:資安市場正經歷轉型

多年來,漏洞暴露管理遵循一個制式的流程:掃描 → 排序 → 建立工單 → 最終修補丁管理。這套模式重偵測與報告、輕修補行動,

但這種做法已顯老態。現今資安團隊早已被警報淹沒、人力吃緊、

Gartner 所提出的主動式風險暴露模型,正呼籲產業採取全新策略:將「

用 Gartner 的話來說,這不只是「最佳實務」,這就是資安的未來方向。

主動式風險暴露管理的四大核心能力

真正落實主動式風險暴露管理(Preemptive Exposure Management)策略,必須建立在四大關鍵能力之上,

1. 持續性資產與漏洞發現(Continuous Asset and Vulnerability Discovery)

你無法修補你看不到的風險。主動式平台的核心,就是不間斷的可視

- 即時掃描本地、雲端、容器與遠端端點上的所有已知與未知資產

- 持續偵測作業系統、第三方應用程式、開放埠與錯誤設定中的漏洞

- 辨識未納管資產與 Shadow IT 資源

- 與資產盤點與身分管理系統整合,提供更豐富的資產脈絡

這樣的全域可視性,確保無一漏洞被遺漏,

2. AI 驅動的風險驗證與優先排序(AI-Powered Risk Validation and Prioritization)

傳統漏洞管理經常產出大量低優先級的 CVE,造成團隊警報疲勞。主動式平台透過多層智慧分析來濾除雜訊:

- 結合漏洞情資(如 CISA KEV、公開 PoC、暗網討論)進行關聯分析

- 依據資產關鍵程度、是否上網可達、橫向移動風險給予情境評分

- 加入業務標籤(如「付款系統」、「個資庫」)讓弱點與實務風險連結

- 預測模型預先標記可能即將被利用的漏洞

- 根據環境變化動態調整排序邏輯

這超越了靜態 CVSS 分數,讓風險篩選更快、更準、更符合實戰需求。

3. 自動修補與政策導向應變(Automated Remediation and Policy-Based Response)

主動式平台不只評估風險,更能自動啟動防禦行動:

- 自動部署補丁,涵蓋作業系統、第三方應用程式與容器環境

- 使用腳本修復設定錯誤、登錄機碼問題或帳號權限異常

- 若無可用修補檔,啟用虛擬補丁(Patchless Protection),即時保護記憶體中的脆弱程序

- 根據 CVE 嚴重度、可利用性與資產特性,啟動自動化應變政策

- 整合變更管理、稽核紀錄與回滾控制流程

這代表從偵測到修補不再需要數週,而是可能在數分鐘內完成,

4. 統一式儀表板與報表系統(Unified Dashboards and Reporting)

不同角色(資安、IT、稽核)需要不同角度的資訊視圖,主動平台可提供一致且可彈性切換的可視化報表:

- 即時呈現資安暴露地圖,依地點、系統、風險等級與責任人顯示

- 每次修補或自動化處理均有稽核追蹤紀錄

- 可監控 SLA 達成狀況與平均修補時間(MTTR)

- 依照部門、地區或資產群組自訂過濾與查詢條件

- 提供深入調查、報告產出與決策依據的 drill-down 視圖

這不只是單純的報表,而是落實資安營運、確保實效的中樞指揮台。

為什麼「主動式」將成為資安未來的主流?

資安決策者正同時面臨三大挑戰:

- 攻擊面不斷擴大(Attack Surface 擴張)

- 威脅速度越來越快(從天以計到以秒計)

- 團隊規模與資源卻持續停滯不前

在這樣的壓力下,僅僅「看得到風險」還不夠,真正的解方是「能夠主動行動」。

主動式風險暴露管理(Preemptive Exposure Management)可以帶來以下優勢:

- 快速風險降低

縮短從發現漏洞到完成修補的時間差,將攻擊窗口壓縮至最小。 - 攻擊面控管

在攻擊者發動攻擊前就主動封鎖可利用的暴露點。 - 營運規模擴張

自動化處理原本需要人工操作的日常任務,提高整體效率與防禦韌性。 - 符合 CTEM 策略

完美支援「持續威脅暴露管理(CTEM)」中的「修補(Mitigate)」與「驗證(Validate)」階段。 - 更好的合規與稽核

將每次修補動作都紀錄入案,符合稽核需求,保留可佐證的行動紀錄。 - 減輕人力負擔、提升團隊產能

讓資安團隊從日常的打 patch、開單脫身,將資源投注於策略規劃與防禦升級。 - 當攻擊者以自動化工具進行滲透與攻擊,防禦者也必須升級為主動式、智慧化的自動化對應策略,這不再是選項,而是資安生存的必要條件。

主動式風險暴露管理實際應用情境

為了讓您更具體理解主動式風險暴露管理的實際價值,

情境一:可被利用的零時差漏洞(Zero-Day)

情境說明:一個廣泛使用的開源函式庫被揭露出新的漏洞,並被列入 CISA 的 KEV(Known Exploited Vulnerabilities)清單。

- 傳統模式:資安團隊接收到警報,接著等待廠商釋出補丁,

再花好幾天部屬修補。 - 主動式模式:平台即時偵測受影響的系統,自動套用虛擬補丁(

Virtual Patch),並在數小時內開始監控是否有攻擊行為發生。

成果:在漏洞真正被攻擊者利用之前,平台已完成補強與預防。

情境二:錯誤設定的雲端儲存空間

情境說明:某次安全政策變更,導致一個 AWS S3 儲存桶意外公開。

- 傳統模式:掃描工具標示風險,進入工單流程,

幾天後才由人工修正。 - 主動式模式:平台即時偵測到異常公開狀態,自動撤除公開權限,

並留下完整稽核紀錄。

成果:避免資料被存取外洩,完全不需等待人員介入處理。

情境三:老舊系統中的可修補漏洞

情境說明:某已知 CVE 漏洞影響一套仍在生產環境運行的老系統(Legacy App)。

- 傳統模式:修補延宕,擔心打 patch 會導致系統相容性問題。

- 主動式模式:平台啟動補償性控制(Compensating Control),限制存取權限,

並安排在下次核准維運時段進行補丁安裝。

成果:即時降低風險,兼顧穩定營運與安全防護。

總結:在這三個場景中,主動式模型的最大優勢是「

如何挑選真正具備「主動式風險管理」能力的平台?

現在市場上打著「Preemptive(主動式)」

核心必要功能

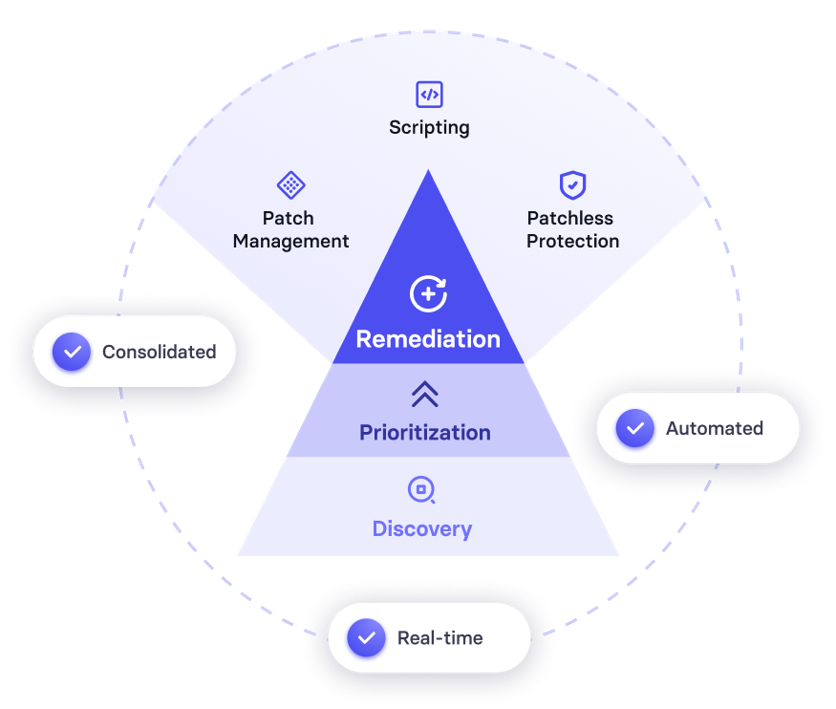

■ 跨平台修補能力

支援 Windows、Linux、macOS 以及第三方應用程式的自動修補。

■ 腳本執行引擎

不僅限於安裝補丁,也能透過內建或自訂腳本修復設定錯誤、

■ 虛擬補丁防護技術(Patchless Protection)

針對無法即時修補的漏洞,提供記憶體層級的即時防禦機制。

■ 政策驅動的自動化

可依據資產群組、風險評分或修補時限自訂觸發條件,

■ 持續資產探索能力

隨時監控混合環境下的端點、雲端、容器等所有資產狀態,

■ 統一式儀表板

提供角色導向(資安、IT、合規)的自訂可視化畫面,

進階加值功能

- 合規標準內建支援:內建 CIS、ISO、NIST 等法規標準檢核模組,方便稽核。

- 多租戶架構支援:適用於 MSSP 或大型集團單位的分層控管模式。

- 整合性 API 能力:可與 SIEM、SOAR、ITSM、CMDB 等平台串接,提升工作流程效率。

- 客製化修補政策:可依應用環境調整修補策略,

兼顧安全與營運穩定。 - 稽核報告格式匯出:支援機器可讀(machine-

readable)的修補紀錄匯出,方便稽核與合規性追蹤。

建議:選擇主動式平台時,不要只看掃描與分析能力,

Vicarius 的觀點:為「主動式防禦」量身打造的 vRx 平台

在 Vicarius,我們建立 vRx 平台的初心非常明確:

暴露管理的目的不是發警報,而是要「真的修補風險」。

我們的架構理念,與 Gartner 所倡導的「主動式風險暴露管理」不謀而合,並落實於產品設計之中:

vRx 提供的核心主動防禦能力:

■ 持續性資產與風險發現

不論是雲端、地端、容器或遠端端點,皆能即時追蹤與更新資產暴露情形。

■ AI 驅動的風險驗證機制

能有效過濾 CVE 噪音,判斷真正需要處理的弱點事件。

■ 跨平台修補與腳本修復整合

無需額外工具,即可在 Windows、Linux、macOS 等平台自動佈署補丁或執行修補腳本。 ■ 虛擬補丁防護(Patchless Protection)

在尚無修補程式可用時,仍可透過記憶體層級防護避免漏洞被利用。

■ 政策驅動自動化流程

可依 CVE 嚴重度、自訂風險規則或資產群組,自動啟動修補或應變行動,無需人力介入。

這不只是個附加功能,而是平台的核心價值。

vRx 每天都在自動化地將風險資料轉化為實際減災行動,幫助企業從「風險揭露」走向「風險解決」。 真正實現資安防線從人力驅動走向 AI 主導的轉型。

主動式暴露管理如何與 CTEM 與 SOC 運作整合?

持續性威脅暴露管理(CTEM, Continuous Threat Exposure Management),是目前越來越多資安領導者採用的框架,作為組織風險控管與減災行動的核心依據。而主動式暴露管理(Preemptive Exposure Management)正是這個框架中關鍵的強化元件,能加速並優化各階段的運作效率。

如何強化 CTEM 各階段:

- 探索階段(Discovery)

持續性辨識整個混合式環境中所有資產、漏洞與錯誤配置(misconfigurations),包括地端、雲端、遠端與容器資源。 - 優先排序(Prioritization)

結合實際攻擊情資(如已知攻擊手法、漏洞利用程式)與內部環境脈絡(如資產等級、是否外部可達),針對風險進行動態且精準的排序。 - 緩解行動(Mitigation)

透過自動化修補(補丁、自訂腳本或補償性控制)快速封堵漏洞,降低風險視窗,減少人力干預所造成的延遲。 - 驗證階段(Validation)

系統自動確認修補是否成功,確保標的弱點已被解除、資產不再處於暴露狀態。 - 動員階段(Mobilization)

將洞察與遙測資料回饋至資安事件偵測工程與 SOC 作業流程中,支援動態調整防禦策略。

對 SOC 團隊來說,主動式暴露管理代表著什麼?

■ 減少重複性修補工單:告別一張張類似內容的 remediation ticket,讓資安人員不再疲於奔命。

■ 大幅降低平均修補時間(MTTR):從發現到修復的週期縮短,提升整體回應效率。

■ 漏洞與威脅資訊關聯性更強:漏洞風險不再只是靜態資料,而是與實際攻擊情資動態串接。

■ 無縫整合至 SOAR 與 IR 流程中:可直接納入自動化劇本(Playbook)與事件應變 SOP 中,提升自動化處理比例。

最終帶來的是從反應式追警報,轉向主動式暴露控制的模式轉變,而 SOC 將不只是回應者,更是持續壓縮攻擊面的核心執行者。

結語:從被動反應,走向主動預防

資安正處於關鍵轉折點。

從反應式、警報驅動的舊有模式,轉向自動化、成果導向的新策略,

主動式風險暴露管理(Preemptive Exposure Management)是漏洞管理、CTEM(

透過智慧分析、自動化執行與政策導向的整合,

- 更少的暴露點

- 更快的處理速度

- 更低的人力負擔

如果你的現行策略仍無法「發現就立即修復」,

因為駭客正在加速,你也必須更快、更聰明地迎戰。

常見問題 FAQ

Q:什麼是「主動式風險暴露管理」,它與傳統模式有何不同?

A:主動式風險暴露管理能夠自動化進行資產與漏洞發現、

Q:導入主動式風險暴露平台有什麼好處?

A:

- 更快降低風險:縮短從發現漏洞到修補完成的時間

- 減少人工負擔:自動化處理繁瑣任務,降低團隊疲勞

- 避免風險外洩:在駭客利用漏洞前即完成封堵修補

準備邁出下一步?

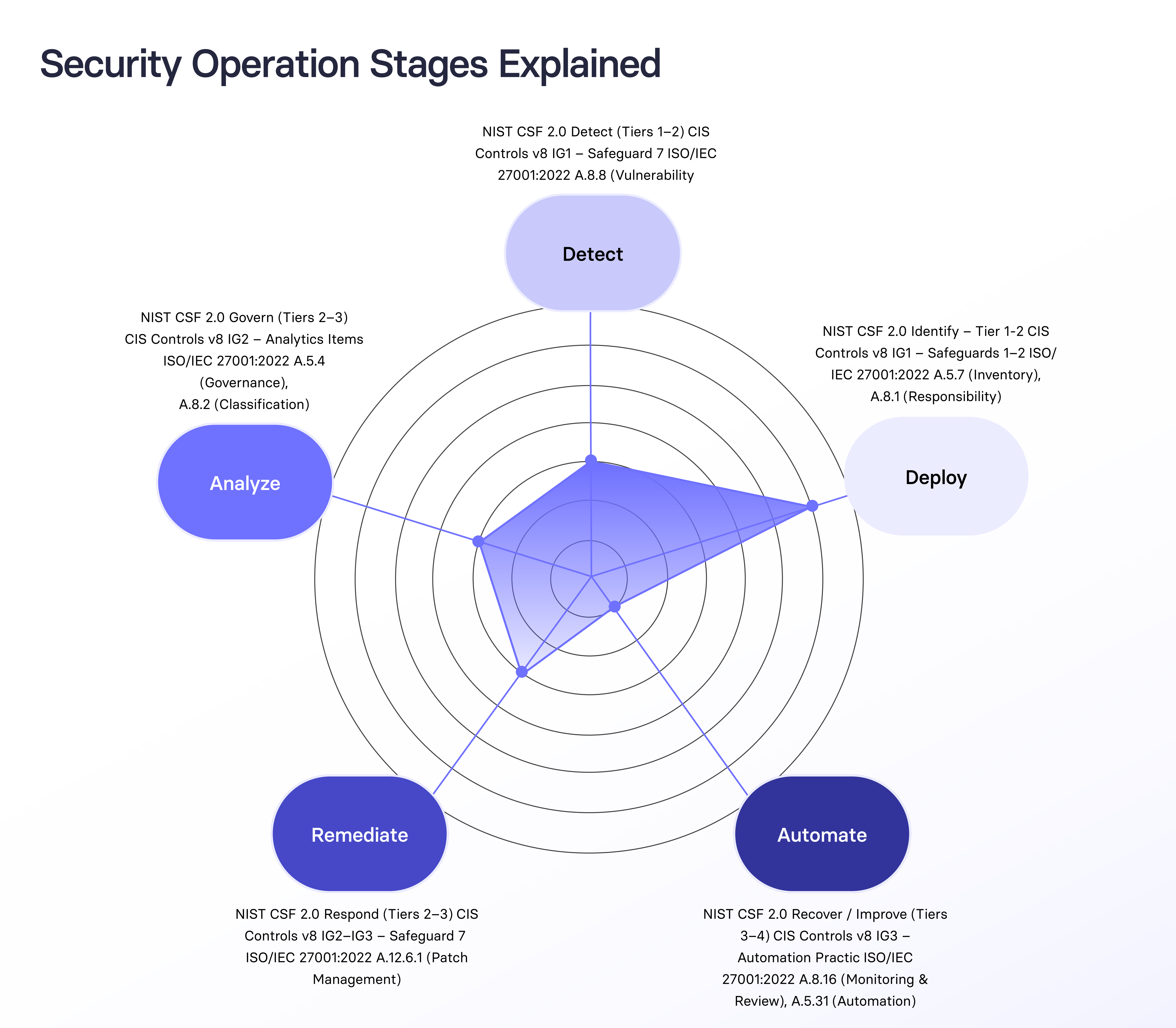

該模型遵循五個關鍵階段:部署、檢測、分析、修復和自動化,

您將發現:

- 從運營到優化的明確成熟度等級,直接映射到行業標準

- 如何使用來自 vRx 使用方式的真實數據跟蹤和改善安全狀況

- 將工作重點、資產覆蓋範圍、檢測速度、

修復工作流程或自動化放在何處

Vicarius 模型與合規目標保持一致,並內置了基準測試工具,

Sagy Kratu 產品行銷經理