部落格來源網址:Why Hypervisors Are the New-ish Ransomware Target

資安最大的挑戰之一,就是威脅不停在換招。

這篇文章的目的,就是把最新的攻擊趨勢攤開來講,

現在的勒索攻擊團體(Ransomware Groups)刻意維持低調,避免被執法單位盯上或被制裁。

傳統「加密資料檔案」的勒索模式,從 2022 年開始一路在下滑,現在仍在下降。但這並不是好消息。相反地,

這個策略轉向,某種程度也解釋了一個很令人擔心的現象:

我們的推測是:攻擊者開始打關鍵基礎架構、動作越來越隱蔽,

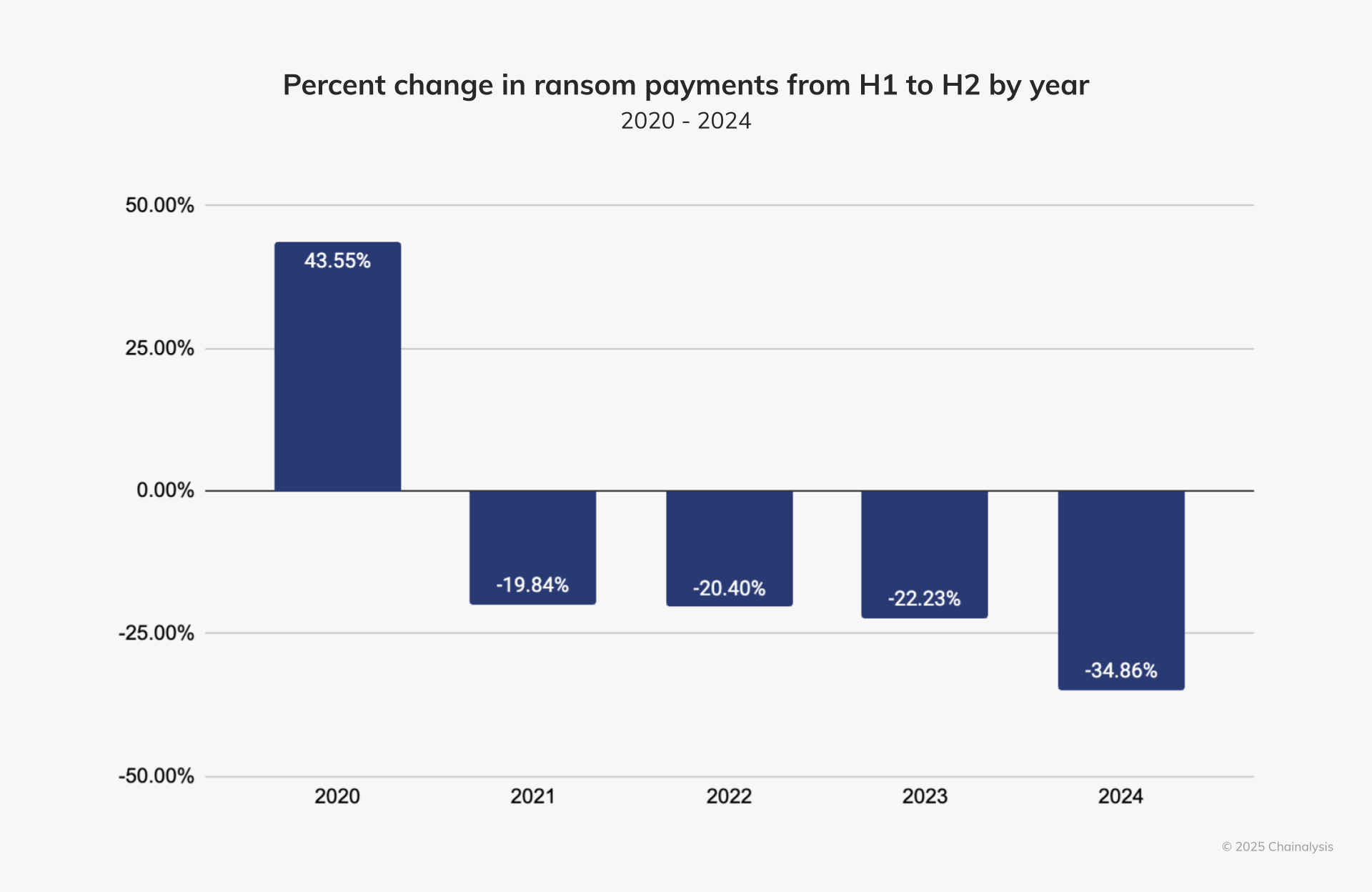

在此期間,根據 Chainalysis 數據顯示,勒索軟體支付金額亦呈現下降趨勢。我們當然希望,

從「檔案被加密」到「整台機器起不來」

攻擊 Hypervisor 的目標,並不是去加密 Hypervisor 自己的核心系統,而是鎖死整台 Hypervisor 上跑的所有虛擬機(VM)。

因為現在企業內部的大部分 IT 基礎環境都已經虛擬化了,只要 Hypervisor 被入侵,攻擊者基本上就拿到整個公司的命脈,等於一拳打在中樞,

攻擊端點(工作站、伺服器本機)跟攻擊 Hypervisor,最大的差別在於「攻擊範圍」與「

傳統勒索打端點時,通常做的事是:

但攻擊 Hypervisor 是完全不同的打法。它直接下手在虛擬化管理層本身:入侵 Hypervisor 後,攻擊者會把上面所有 VM 的虛擬磁碟檔案整批加密。結果就是——這些 VM 直接無法開機。你的應用系統、後端服務、關鍵伺服器,

這不只是「資料不可讀」的問題,而是「整個 IT 環境被打到完全不能運作」。本質上,這是一種從「影響單一機器」

攻擊 Hypervisor 的目標,並不是去加密 Hypervisor 自己的核心系統,而是鎖死整台 Hypervisor 上跑的所有虛擬機(VM)。

因為現在企業內部的大部分 IT 基礎環境都已經虛擬化了,只要 Hypervisor 被入侵,攻擊者基本上就拿到整個公司的命脈,等於一拳打在中樞,

攻擊端點(工作站、伺服器本機)跟攻擊 Hypervisor,最大的差別在於「攻擊範圍」與「

傳統勒索打端點時,通常做的事是:

但攻擊 Hypervisor 是完全不同的打法。它直接下手在虛擬化管理層本身:入侵 Hypervisor 後,攻擊者會把上面所有 VM 的虛擬磁碟檔案整批加密。結果就是——這些 VM 直接無法開機。你的應用系統、後端服務、關鍵伺服器,

這不只是「資料不可讀」的問題,而是「整個 IT 環境被打到完全不能運作」。本質上,這是一種從「影響單一機器」

為什麼攻擊者開始鎖定 Hypervisor?

勒索組織基本上是很務實的犯罪集團。他們做每一步,都是算過投報率(ROI)。也就是說,他們不是迷信媒體炒作的「AI 超級駭客神技」,而是選擇最有效、最賺、風險最低的路徑。例如:打邊界設備(edge devices)、打關鍵基礎架構(像虛擬化平台),而不是炫技。

當我們觀察到多個勒索即服務(RaaS, Ransomware-as-a-Service)集團同時開始用一樣的手法,幾乎可以確定:這不是巧合,而是這條路真的「好用又好收」。

跨作業系統(OS-Independent)語言帶來的新武器

讓攻擊者更容易鎖定 Hypervisor 的一個關鍵因素,是他們開始大量使用支援多平台編譯的現代語言,

這些語言讓他們可以用同一套原始碼,

過去,勒索程式往往得為單一平台客製(例如只針對 Windows)。現在,攻擊者只要寫一個 Golang 或 Rust 的「加密器(encryptor)」,就能同時打到:

- Linux-based 的 VMware ESXi Hypervisor

- 傳統 Windows 或 Linux 伺服器

針對虛擬化管理程式的關鍵驅動因素,在於運用現代跨平台語言,

這表示什麼?表示他們可以一套武器吃多種環境,擴張非常快,

「影響面縮到最小、施壓力道反而更大」

勒索集團的生意模式,說白了就是「勒索+談判」。

打 Hypervisor 對他們有幾個超現實的優勢:

- 他們可以直接把關鍵後端基礎架構(後端系統、資料庫、服務 VM)加密鎖死,但終端使用者(一般員工 PC、前台系統)一開始還能正常登入、正常用。

- 對一般員工來說,只是覺得「系統怪怪的、系統掛了」,

很像日常的系統當機,沒人會立刻大喊「我們被勒索了」。 - 這和傳統勒索很不一樣:

傳統勒索是每一台被感染的電腦都跳勒索告示, 整家公司瞬間都知道出事,媒體甚至馬上有風聲。

對攻擊者來說,低噪音代表什麼?代表壓力被「鎖在 IT 團隊的房間裡」,不一定馬上變成公關危機或法遵問題。

這一點,對受害企業(尤其是關鍵基礎設施、受法規約束的單位)

更高「成功復原率」= 更高談判籌碼

攻擊 Hypervisor 還有一個讓勒索集團超愛的優勢:他們提供的解密工具,

原因在於流程設計本身。攻擊者在加密前,會先把所有 VM 都正常 shutdown。這代表:

- VM 裡的檔案都關閉,不在使用中

- 不會有「檔案被占用所以沒加密到」的遺漏

- 虛擬磁碟檔案(vmdk 之類)是穩定靜止狀態下被加密

結果是:加密幾乎可以做到「接近完美」。

那解密呢?因為被加的是 VM 磁碟檔,而不是散在各台端點的各種資料夾,所以事後只要在 Hypervisor 上跑一次解密工具,就有機會整批把虛擬機復原,

這種「高成功率的解密承諾」,反過來會提高受害公司「

安全管控面的斷層

在很多企業裡,Infra / 系統管理團隊的 KPI 是「穩定營運、不中斷」,不是「資安零風險」。結果往往是:

最典型的案例之一是 CVE-2024-37085。這個弱點被像 Black Basta、Akira 這類勒索集團實際利用過。問題點在於:

- 只要 ESXi Hypervisor 有加入網域

- 網域裡只要有一個名叫「ESX Admins」的群組

- 任何被加進這個群組的人,就自動拿到該 ESXi 的完整系統管理權限

而且重點是:Hypervisor 不會去檢查這個群組是不是合法的、SID(安全識別碼)

也就是說,一個已經摸進內網的攻擊者,只要在 AD 裡新建一個群組、或把一個群組改名成「ESX Admins」,再把自己帳號丟進去,他就秒變整個 ESXi 叢集的超級管理員。這是設計層級的致命洞。

另一個大家應該都聽過的例子是 ESXiArgs 勒索行動。該攻擊大規模利用 OpenSLP 服務的已知弱點(CVE-2021-21974)拿下成千上萬台 ESXi 主機的控制權。問題在於,修補程式其實早就釋出快兩年了,

還有一個現實問題:很多 Hypervisor 本身官方並不支援在宿主層安裝 EDR / XDR Agent。廠商往往建議「你在每台 VM 裡面裝安全代理就好」。但如前面所說,Hypervisor 攻擊手法是先把 VM 關機再加密磁碟,VM 裡的 EDR 完全派不上用場。等於傳統端點型防護直接被繞過。

把壓力集中在最小的一群人:IT

最後一個殘酷的現實:攻擊 Hypervisor 的副作用,是把全部壓力直接丟在內部最小的一個團隊上——系統/

這不是像傳統勒索那樣,整家公司幾千個使用者報案說「

相反地,Hypervisor 攻擊的後果,瞬間集中在一小群關鍵技術人員身上:

- 他們要緊急救服務

- 要面對停機壓力

- 還要跟對方談判

- 還要同時回報 CIO / 董事會「什麼時候可以復原」

換句話說,攻擊者是故意「把人關進小房間裡壓著談」,

案例觀察

多個勒索即服務(RaaS)集團已經證實會直接鎖 Hypervisor。對這些成熟的勒索營運團隊來說,

CACTUS

CACTUS 是一個很典型的「多平台勒索」案例。

這個團隊在同一波攻擊裡,同時針對 Hyper-V 跟 ESXi;

- 對 Hyper-V(偏 Windows 陣營)用他們原本的 Windows 勒索程式

- 對 ESXi(偏 Linux-based)則丟進去客製版的加密工具

攻擊流程非常工整:他們會把客製工具複製到 ESXi 主機上,給它執行權限,然後用指定參數啟動。指令可以很細,

RedCurl

RedCurl 通常被描述成「企業間諜型」攻擊者,但有一個相當可信的推測是:

我們觀察到一個很有意思的手法:RedCurl 在執行攻擊時,會刻意「不加密」負責網路路由/連線的那些關鍵 VM。也就是說,內網網路還會留著、基礎連線還可以用,

其他 RaaS 組織

我們也看到其他成熟勒索團體或其後繼者延續同樣套路:

- LockBit:長年高知名度的勒索集團,早就有針對 ESXi Hypervisor 的 Linux 版加密器。

- BlackCat / ALPHV:相當具侵略性的 RaaS,雖然目前受到重大打擊與瓦解,但他們用 Rust 寫加密器的作法,讓惡意程式可以很快適配不同作業系統。

- ESXiArgs:嚴格說來它比較像是一個勒索家族,

而不是單一組織;它以大規模、機會型( opportunistic)的掃描攻擊成名, 鎖了上千台未修補的 ESXi。即使原始行動告一段落,那套手法仍在被其他團體複用。 - Hunters International:這個團隊是在接手 Hive 勒索組織的原始碼與基礎架構後浮上檯面,延續並改良原本的 ESXi 加密能力。

- RansomHouse:已知會針對 Hypervisor 投放名為 MrAgent 的客製工具,重點是自動化,把所有受控的 VM 一次性鎖死。

- Scattered Spider:這個團體一開始通常用社交工程釣客服務台(

Help Desk),騙到內部權限後,再往上竄升到高權限帳號。 它們不只靠自己一套工具,而是直接跟其他 RaaS(例如 Akira、ALPHV、RansomHub)合作, 把各式各樣的 Hypervisor 加密器拉進自己武器庫。

要特別說明的是:RaaS 團體本身很常解散、改名、或被法辦。但武器(像是專門針對 Hypervisor 的加密器)、攻擊手法 SOP、談判腳本,會被轉賣或沿用。也就是說,就算某個名字「

建議與防禦重點

最基本的底線,真的就是把 Hypervisor 和它的管理軟體維持在最新可用版本,該打的補丁要打。

接下來幾個是不能退讓的底線:

- 一定要強制多因子驗證(MFA)

尤其是 Hypervisor 管理介面、vCenter / Hyper-V Manager 這類超管入口。

不要再用單一帳號密碼守國門。 - 最小權限原則(PoLP,Principle of Least Privilege)要真的落地

不該有誰拿到超管就一路暢行。帳號與服務帳號都只能拿到它工作所需的最低權限。

- 強化主機本身的防護面(Hardening)

停用不必要的服務(例如 OpenSLP 這類歷史包袱服務)、把管理介面鎖在專用的管理網段,用防火牆規則限制誰能連、從哪裡連。

- 偵測+回應是標配,不是選配

像 Bitdefender GravityZone 這類 EDR / XDR 平台,能提供關鍵的偵測與回應能力。但請注意,工具只是工具,還需要人來運營。

你可以自己建 SOC,也可以把 24×7 監控外包給像 Bitdefender MDR 這樣的託管式安全團隊,讓專業人員幫你看控管、幫你做關聯分析,而不是只丟一堆告警給你。

- 不要只做「事後反應」的資安模型

很多 XDR / EDR 的定位,還是偏向「發生了再處理」。

但像 Scattered Spider 這種社交工程+橫向移動的攻擊速度非常快,還會用 Living-off-the-Land(LOTL,也就是濫用內建合法工具)來降低暴露度。如果你只等告警響, 再來跑 Playbook,往往已經太慢。

這裡的關鍵,是要在攻擊鏈裡「加摩擦、拖時間」,讓攻擊者沒辦法一路暢行,逼出他們的行為特徵, 讓你提早抓到異常。

Bitdefender 的 PHASR(主動強化與攻擊面縮減,Proactive Hardening & Attack Surface Reduction) 就是為此設計:

-

- 它會分析實際使用者行為,為「每一個人」、「每一台機器」

動態建立自己專屬的行為輪廓, 而不是用死板的部門角色或職稱去套政策。 - 它會把這些行為輪廓拿去對照已知威脅集團的手法,

一旦偵測到高風險動作(例如大量關閉 VM、批次存取虛擬磁碟、異常權限提升), 就能主動建議或自動下政策去擋。 - 重點是:在不影響日常營運的前提下,實際「壓縮攻擊面」。

- 它會分析實際使用者行為,為「每一個人」、「每一台機器」

- 備援不是「有備份就好」

你的最後一道防線是復原能力,但這一層必須假設「攻擊者已經拿到高權限,甚至會試圖破壞備份」。

現在業界公認的高標準是所謂的「3-2-1-1-0 備援準則」:

-

- 至少保留 3 份資料備份。

-

- 放在 2 種不同媒介。

-

- 其中 1 份要異地保存。

-

- 再加 1 份必須是不可變更(Immutable)或等同離線隔離(

air-gapped),攻擊者拿到系統權限也刪不了、 也加不了密。

- 再加 1 份必須是不可變更(Immutable)或等同離線隔離(

-

- 最後的「0」代表「零意外」,也就是你要定期演練還原,

確定備份真的救得回來,而不是紙上談兵 。

- 最後的「0」代表「零意外」,也就是你要定期演練還原,

同時,企業也必須針對「Hypervisor 遭攻擊」情境,事先寫好、練過的事件應變流程(Incident Response Plan)。

這份計畫至少要包含:

- 如何快速隔離/下架被入侵的 Hypervisor 主機,避免感染擴散

- 誰負責對內溝通、誰負責對外溝通(從一般員工到董事會、

甚至對主管機關) - 復原順序與開機順序,而不是「全部一起硬啟」

說清楚白話一點:不要等整個虛擬化叢集被鎖死後,才開始問「