當我剛進入職涯、在加拿大某家銀行的交易大廳工作時,

這段經歷讓我學到一件事,也成為我與客戶溝通時最核心的觀念:

但我也見過完全相反的情況:身份安全像一台調校良好的機器,

真正的轉折點在於,我意識到「商業脈絡資料(Business Context Data)」才是缺失的那塊關鍵拼圖。

它是讓身份安全與效率連結在一起的核心要素。沒有它,所有權、

但一旦具備這層脈絡資料,合規就能從周期性作業,轉變成持續、

引擎教會我關於身分安全自動化的事

在進入科技產業之前,我曾經當過汽車技師。我調校過化油器、

這場效率競賽,推動世界從傳統化油器(想像 1985 年的 Honda Civic)走向數位化控制的電子噴射系統(例如 2025 年的 BMW 3 Series)。化油器必須靠人手反覆微調;

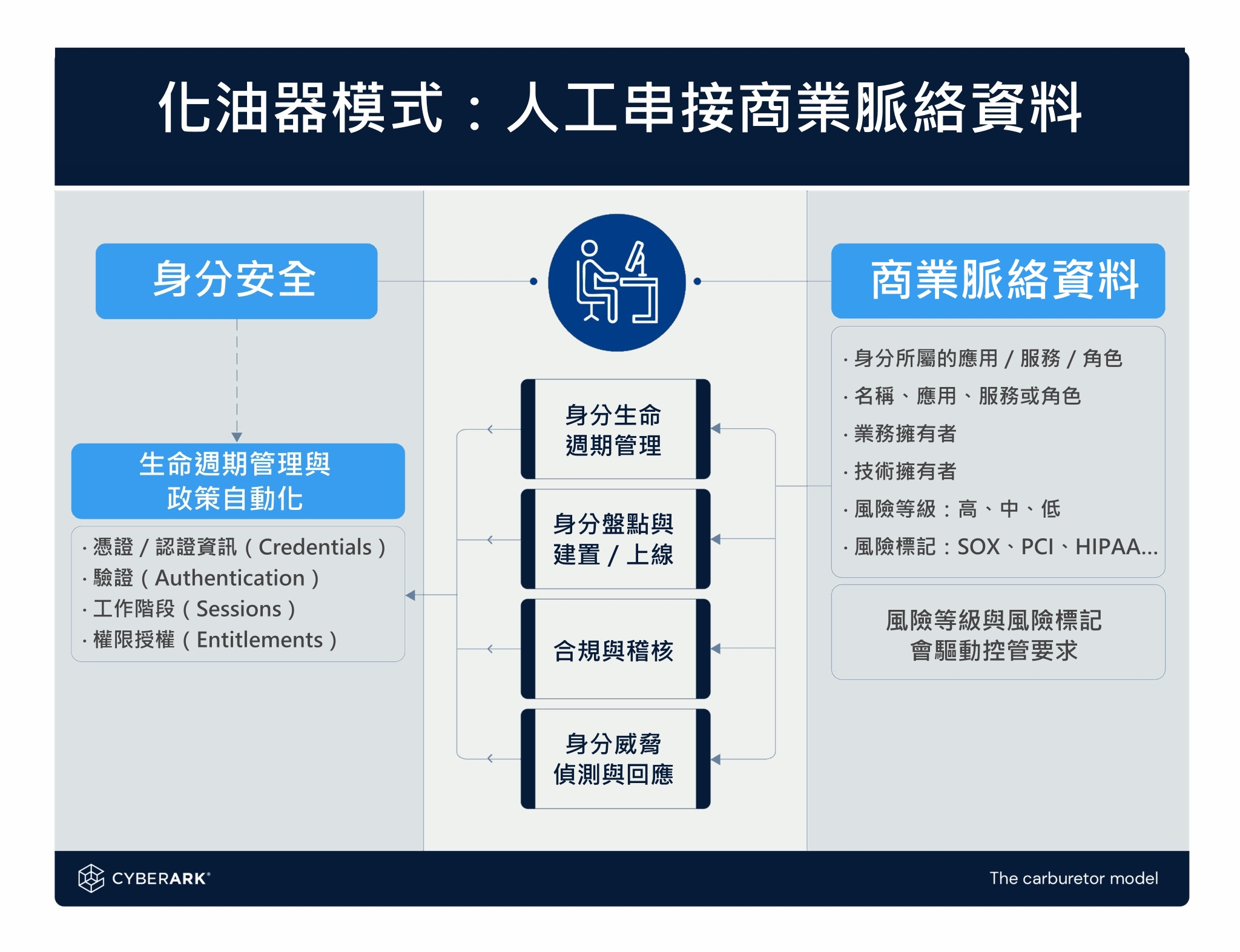

我在身分安全領域也看到很相似的情況。所謂的「效率」,

手動的合規流程就像化油器:被動、低效,而且高度倚賴人工調整、

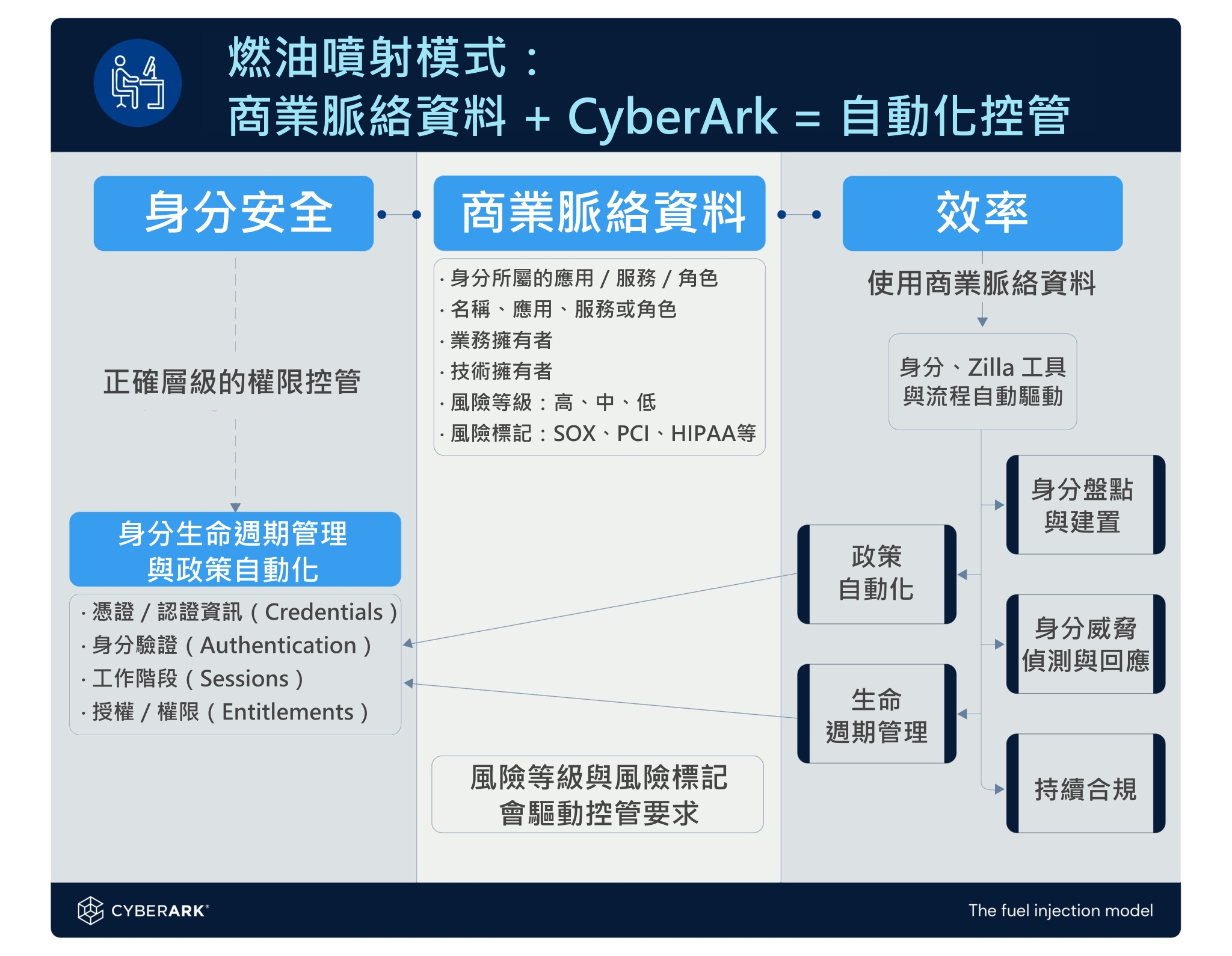

自動化的控管則像現代的電子噴射系統:透過資料、感測、

商業脈絡資料如何讓「身分引擎」維持最佳狀態

那麼,究竟是什麼力量,讓企業能從手動合規邁向自動化合規?

答案就在於商業脈絡資料(Business Context Data)。

在身分安全中,商業脈絡資料就像現代引擎的感測器系統——

以稽核為例,稽核人員通常都會問一些再熟悉不過的問題:

- 這個帳號的擁有者是誰?

- 它的業務用途是什麼?

- 它能存取哪些系統或資料?

- 存取敏感度與風險層級為何?

這些問題完全合理,但大多數企業卻無法輕鬆回答。原因是:

身份相關資料往往散落在 HR 系統、應用清冊、工單系統、Log、SIEM、CMDB 等不同平台中,彼此缺乏連結。

每一次稽核都變成一場追逐「業務合理性、擁有者、權限、風險」

而商業脈絡資料能補上這道缺口。

它負責串聯各系統,並針對所有身份類型(包含人員、機器帳號、

- 業務合理性(Business justification):身分/存取為何存在?目的為何?

業務擁有者(Business ownership):誰負責此身分或存取?

技術擁有者(Technical ownership):由誰管理、維運?

風險等級與風險標記(Risk rating & risk flags):存取敏感度、控管要求、法遵標準。

當身分系統具備這些脈絡後,系統即可像「自動調校的引擎」一樣,

- 自動化生命週期管理(角色調整時自動調降或撤權)

- 風險優先排序(高價值資產套用更嚴格控管)

- 自動生成合規證據(因為系統永遠知道每個身分的 Who / Why / How)

當這些要素整合在一起時,身份安全就像運轉順暢的高效能引擎——

將身分資料轉化為「持續合規」

當商業脈絡資料被納入身分管理流程時,企業便能把合規從「

我曾經看到許多客戶在把身分資料與權威資料來源(如 HR 系統、ITSM、CMDB、應用清冊)串接後,

結論其實很簡單:當你用商業脈絡資料強化身分安全,

企業不再害怕下一次稽核,而是能更早做好準備、持續維持合規、

但理解商業脈絡資料為什麼重要,只是故事的一半。

這個過程需要調校、反覆迭代,以及一連串「以資料為基礎」

在多數企業中,商業脈絡資料其實早已存在——

如今,像 CyberArk 這類的平台已能在整個身分管理流程中,自動同步、

將身分安全延伸到所有身分類型

要從人工流程轉向自動化,企業必須採取 全方位(holistic) 的方法,處理組織中各種不同身分類型所帶來的挑戰。

身分安全需要涵蓋多種截然不同的身分類型,

- 人類身份(Human identities):

範例:具有薪資系統或 HR 系統存取權的員工

關鍵數據元素: 業務合理性、業務擁有者 - 機器身分(Machine identities):

範例:用於自動化雲端備份的服務帳戶

關鍵數據元素: 技術擁有者、風險等級 - 人工智慧代理程式(AI Agents):

範例:用於生成報表、存取財務資料的 AI 助理

關鍵數據元素: 業務合理性、風險標記(例如 SOX / PCI / 隱私相關)

當所有身分類型都在「正確的商業脈絡」下運作時,

就像引擎需要乾淨的燃料與即時感測器才能高效運作一樣,身分安全

從單一可信來源打造「持續合規」

當企業具備正確且完整的商業脈絡資料後,「持續合規(

一切從盤點(Discovery)開始──

透過將 HR、ITSM、CMDB 與各種雲端系統同步,你能維持持續的可視性與控管能力,

脈絡化後的身分,會呈現出可預測的模式

當所有身分被正確建置(onboard)到身分治理或特權存取(

- 高價值資產 → 必須套用更嚴格控管

- 中低價值資產 → 套用分級治理(Risk-Proportionate Controls)

當策略與實際風險相互對齊後,團隊就能減少噪音,更有效率地落實

自動化建置讓缺口在形成前就被封閉

下一步,是在身分生成的瞬間(例如伺服器建立、應用部署、

這能確保新憑證、新帳號、新工作負載在產生的第一秒就被保護,

從反應式 → 持續式:自動化讓身分治理真正「活起來」

隨著自動化逐漸成熟,身分管理會從過去的被動、事件觸發,轉變為

- 角色改變 → 存取權限自動調整或撤銷

- 不必要權限 → 自動識別並移除

- 每一次變更 → 自動記錄、作為稽核證據

換句話說,身分治理不再依賴人工追蹤,

持續合規真正落地的時刻,是當企業做到以下四件事:

- 身分流程在「申請階段」就能蒐集業務合理性:

也就是在請求權限、請求帳號、請求憑證的當下,就直接取得用途、目的與業務責任,而不是等到稽核時才到處補資料。 - 自助化與自動化取代傳統工單流程(Manual Ticketing)

權限調整、憑證續期、帳號管理等作業不再需要人工核准或等待工單輪班, 而是依政策自動化處理。 - 以量化指標追蹤效率,包含:

孤兒帳號減少率(Orphan Account Reduction)

憑證輪替平均時間(Mean Time to Rotation)

稽核時間節省(Audit Hours Saved)

透過可量化的 KPI,團隊能清楚看到治理改善的幅度。 - 合規流程直接嵌入日常營運(Embedded Compliance)

不再是「每年一次的大型專案」,而是作為日常營運的一部分,自動生成可稽核的證據。

當這套機制運作順暢時,安全團隊便不再受制於前期準備工作,

成果:一套能「自我證明」的合規系統

當這些最佳實務真正落地後,企業能立即感受到、

那些以商業脈絡資料調校身分安全的組織,

- 稽核準備時間從數週縮短到「立即可供稽核」的狀態

- 孤兒帳號與殭屍帳號大幅減少甚至消失

- 政策能更一致地套用在人類、機器帳號與 AI agent 上

- 合規程度更貼近 SOX、PCI DSS 及 HIPAA 等法規要求

我看過許多企業從「被動式、清單驅動」的稽核模式,轉變成「

而所有成功案例背後的共同核心,就是商業脈絡資料。

它就像感測器資料一樣,推動整體的效率、韌性與信任。

當身分安全順暢運作到這個程度時,稽核不再是一種負擔,

證明這個組織確實做到它承諾的事──保護人員、保護系統、