部落格文章出處:The invisible threat: Machine identity sprawl and expired certificates

一個「未受管控」的機器身分,就足以讓整個企業停擺!

只要一個未受管控的機器身分——無論是一張TLS憑證、

沒有人能倖免。事實上,過去 24 個月有 83% 的企業組織 在過去24個月內曾發生過憑證相關的中斷事件。即使是科技巨頭,

問題的根源在於:

- 組織每新增一個應用程式、API、連線工作負載或自動化流程,

就會產生一個機器身分 - 這可能是一張 TLS 憑證 、一把SSH金鑰、一張程式碼簽章憑證,

或一個API秘密金鑰。 - 當這些身份橫跨混合與多雲環境迅速擴張時,

資安團隊必須管理的數量動輒上萬。

而一旦缺乏管控,這些「無主機器身分」將成為一種無聲卻致命的中

為何機器身分暴增成為企業新危機?

沒有機器身分,系統根本無法運作。

這些身分是讓應用程式、AI 代理 、伺服器、機器人與IoT裝置能安全交換資料的信任基礎。

但當數位生態系爆炸性成長時,這些身份的管理變得愈來愈複雜,

1. 數量爆炸

成千上萬、甚至百萬等級的識別(TLS 憑證、SSH 金鑰、程式碼簽章憑證、雲端存取金鑰與 API 機密)如今在應用程式、API、伺服器與工作負載中悄然擴散,

隨著 AI 代理與自動化程式的普及,每一個自動流程都需要新的金鑰、

2. 生命週期加速

數位憑證的使用壽命正在縮短。由於新的安全命令與瀏覽器規範,

94% 的資安主管擔心其組織尚未準備好面對更短的憑證壽命——

3. 管理複雜度攀升

從金鑰格式到加密標準再到 後量子密碼學(PQC),

結果是:機器身份爆炸(Machine Identity Sprawl)已成為營運中斷、

能見度不足如何導致中斷與合規風險

大多數企業組織根本不知道自己擁有多少機器身分,

在沒有中央可視性的情況下,

重複因憑證過期而造成的連續中斷不僅消耗團隊士氣,

對於資安長(CISO)來說,這會成為一個極為棘手的營運問題。

- 營收損失:一張過期的憑證就可讓 API、數位服務或網站停擺,每小時造成數百萬的損失。一個被遺

忘的雲端存取 Token 也可能觸發停機或服務中斷。 - 法規風險:當過期、未被追蹤或設定錯誤的憑證導致敏感資料外洩時

,企業組織可能違反GDPR、HIPAA 以及 PCI DSS 等法規。 - 聲譽受損:每一次數位中斷都是削弱信任的考驗。當「安全」系統頻

繁當機或發生合規失誤時,導致客戶轉向競爭對手。 - 安全威脅:攻擊者會把未被控管的身份視為橫向滲透和勒索軟體攻擊

的切入點。被遺忘的 SSH 金鑰尤其危險,因為它們不會過期,且可能在被發現之前默默提供持 續的存取權限。

隨著憑證的有效期限持續縮短,而企業組織同時倚賴越來越多樣化的 SSH 金鑰、機密憑證與程式碼簽章證書時,

實務對策:從失控到掌控

首先,組織必須建立明確的政策及全組織一致的憑証管理標準。清楚

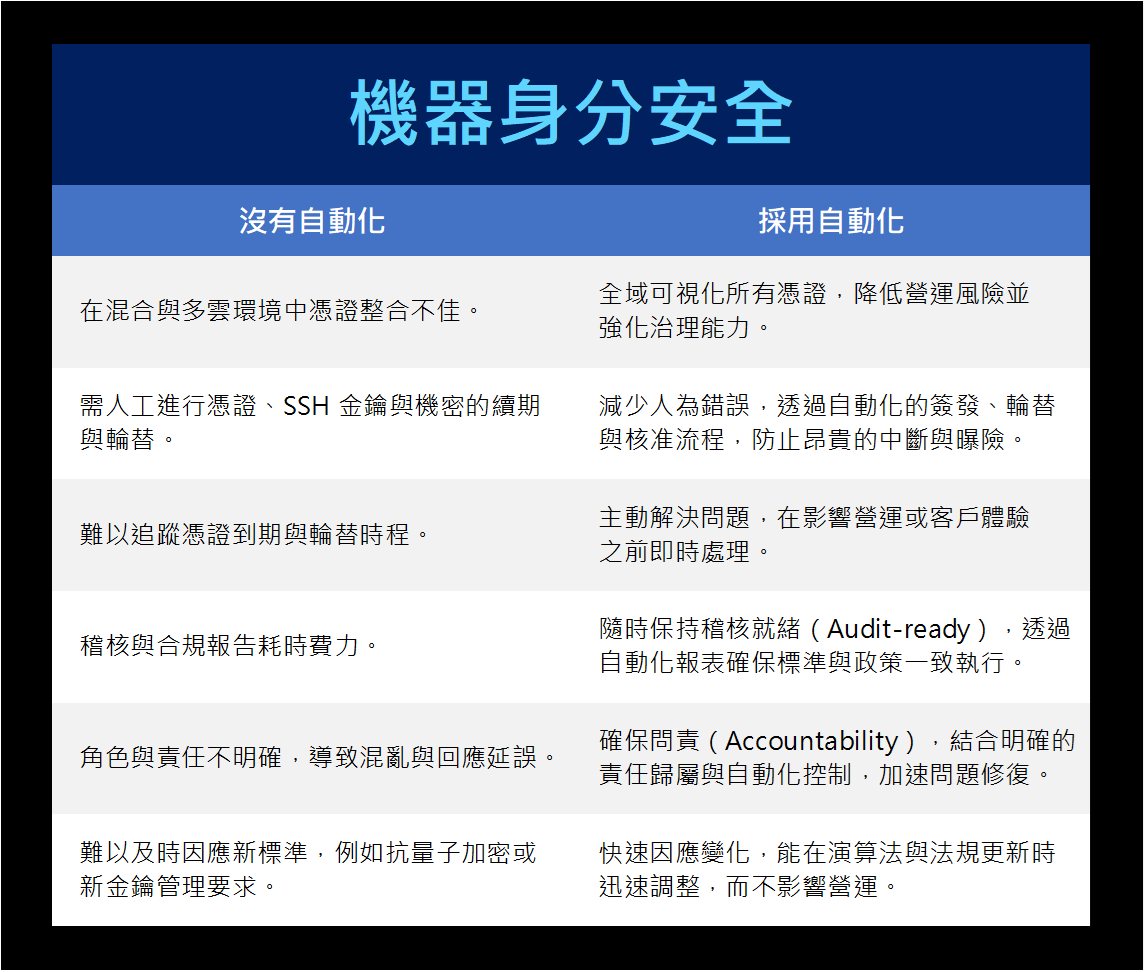

接著:朝自動化邁進。隨著憑證有效期限日益縮短且環境日益複雜,

以下是自動化憑證生命週期管理如何消除盲點並協助資安團隊專注於

將憑證風險轉化為安全與合規優勢

過去被視為「後勤 IT 問題」的憑証管理,如今已成為董事會層級的優先議題。

機器身份安全不僅關乎系統穩定,更直接影響企業韌性、

透過主動式管理與自動化治理,

結論很明確:別讓看不見的複雜度擾亂你的未來。

自動化、以政策為導向的機器身分管理——涵蓋憑證、SSH 金鑰、程式碼簽章憑證與機密資訊,並具備嚴格治理——

CyberArk Certificate Manager(SaaS/Self-Hosted)

讓您以自動化方式安全掌控所有機器身分:

- 自動盤點與發現:即時找出所有TLS憑證與金鑰。

- 自動續期與部署:在憑證到期前完成更新,不需人工干預。

- 整合CA與DevOps工具鏈:支援ACME、Jenkins、

cert-manager、ServiceNow。 - 合規報告與稽核追蹤:即時掌握誰發出、哪裡使用、何時失效。

別再讓 Excel 當你的防線。

以 CyberArk Certificate Manager 讓憑證管理邁向零中斷、零人錯、零罰則的新世代。

Florin Lazurca 是 CyberArk 的產品行銷總監。