資訊悅報 Vol.31|Vicarius: 前後端邊界正在消失:從 React2Shell(CVE-2025-55182)看供應鏈風險治理的新要求

部落格來源網址:The Invisible Backend: Why React2Shell (CVE-2025-55182) Signals a New Era of Supply Chain Risk

React2Shell(CVE-2025-55182)

多年來,安全團隊一直認為前端漏洞主要會導致客戶問題,

React2Shell 打破了這種看法,它示範了現代前端架構在特定條件下,

這起事件傳遞的訊號很清楚:新一輪風險已經到來,

新典範的多個面向:攻擊面一路向下延伸

React2Shell(CVE-2025-55182)

伺服器端執行 UI 程式碼

風險根源來自 Next.js、React 等框架帶來的架構轉變,特別是伺服器元件的落地方式。

問題在於:這會模糊傳統安全邊界,

模糊的安全邊界

工程與資安主管已很難只靠網路分區(network segmentation)來界定風險,

序列化風險

伺服器與用戶端之間傳遞資料的機制(序列化 / 反序列化),正成為高價值的注入攻擊目標。以 React2Shell 這類情境而言,重點在於資料轉換流程對複雜物件的信任程度;

JS/Node 生態系的高度波動性

JavaScript 與 Node.js 生態系與傳統軟體供應鏈不同:依賴關係深、變動頻繁,

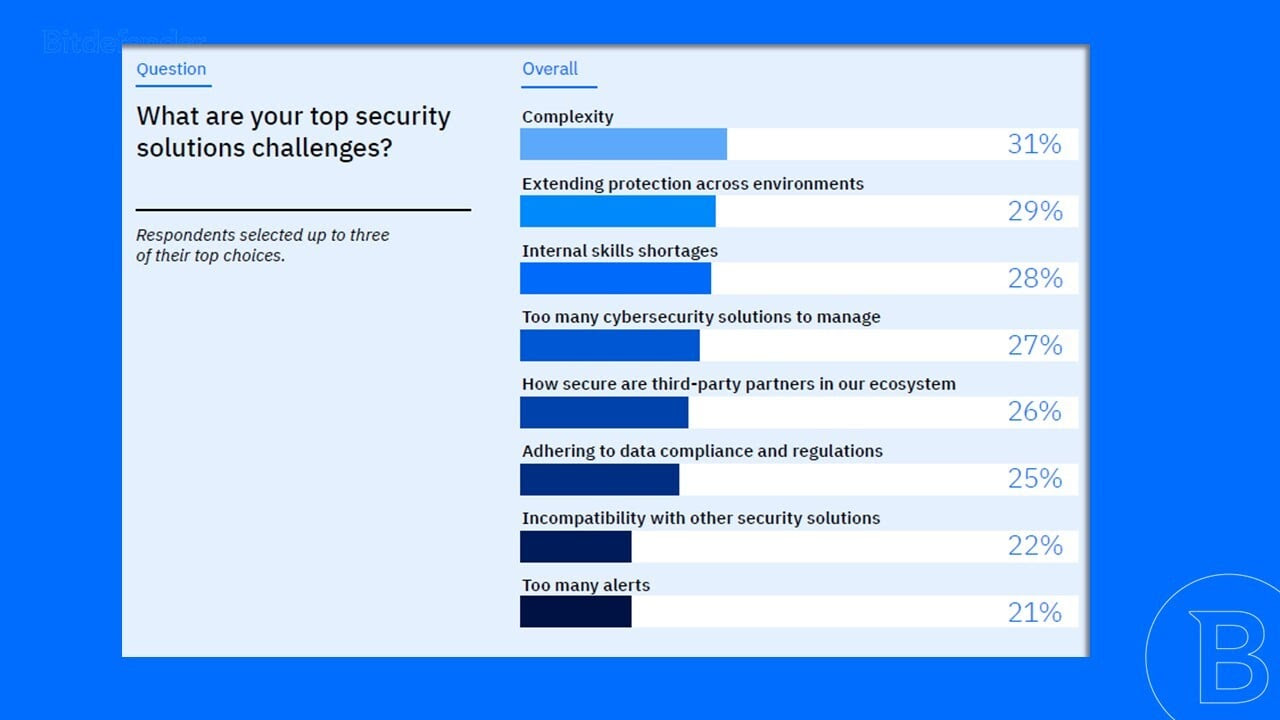

這種複雜性帶來了幾個現實挑戰:

- 依賴快速變動:npm 更新頻率極高,安全狀態可能在短時間內改變,

即使內部程式碼沒有變更。 - 深層依賴關係:漏洞通常存在於「n 級」依賴項中,開發人員沒有明確安裝的軟體包,

並且不知道自己正在使用這些軟體包,這使得手動追蹤漏洞及其利用 幾乎成為不可能。 - 掃描覆蓋範圍不足:許多標準掃描實踐是為扁平的依賴結構設計的,

難以回到實際執行路徑理解「影響如何被觸發、哪些路徑會被波及」 。

策略轉變:前端作為關鍵基礎設施

企業必須立即轉變思路,

「前端相對低風險」已經過時。

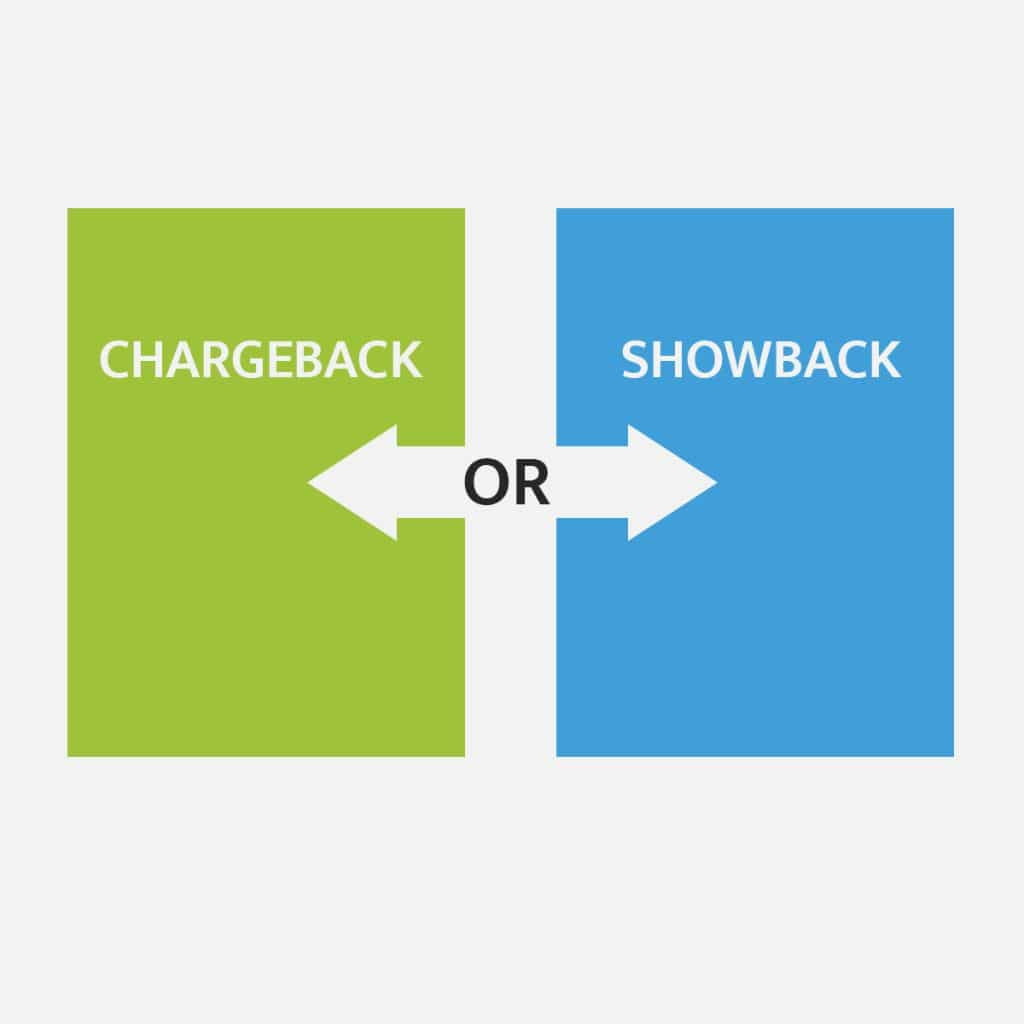

統一的安全治理

政策與審查流程需要同等套用到前端與後端,避免 UI 開發成為治理例外。

開發者教育與心態轉換

在伺服器元件架構下,前端工程師實際上也在寫伺服器端程式,

嚴格的管道整合

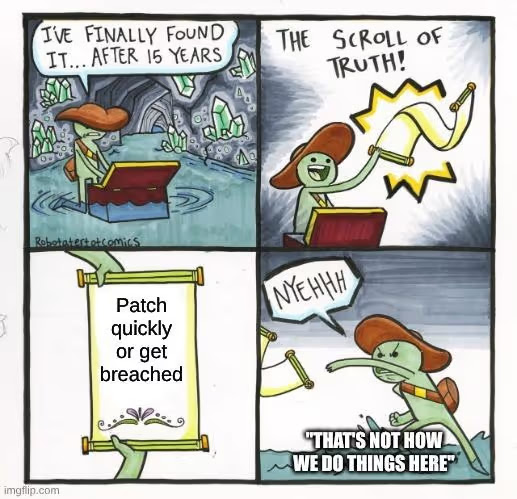

在 CI/CD 管線中,前端部署必須嚴格執行安全檢查,對未驗證的深層依賴建立

現代企業面臨的現實十分嚴峻:邊界已經消失。當前端程式在伺服器

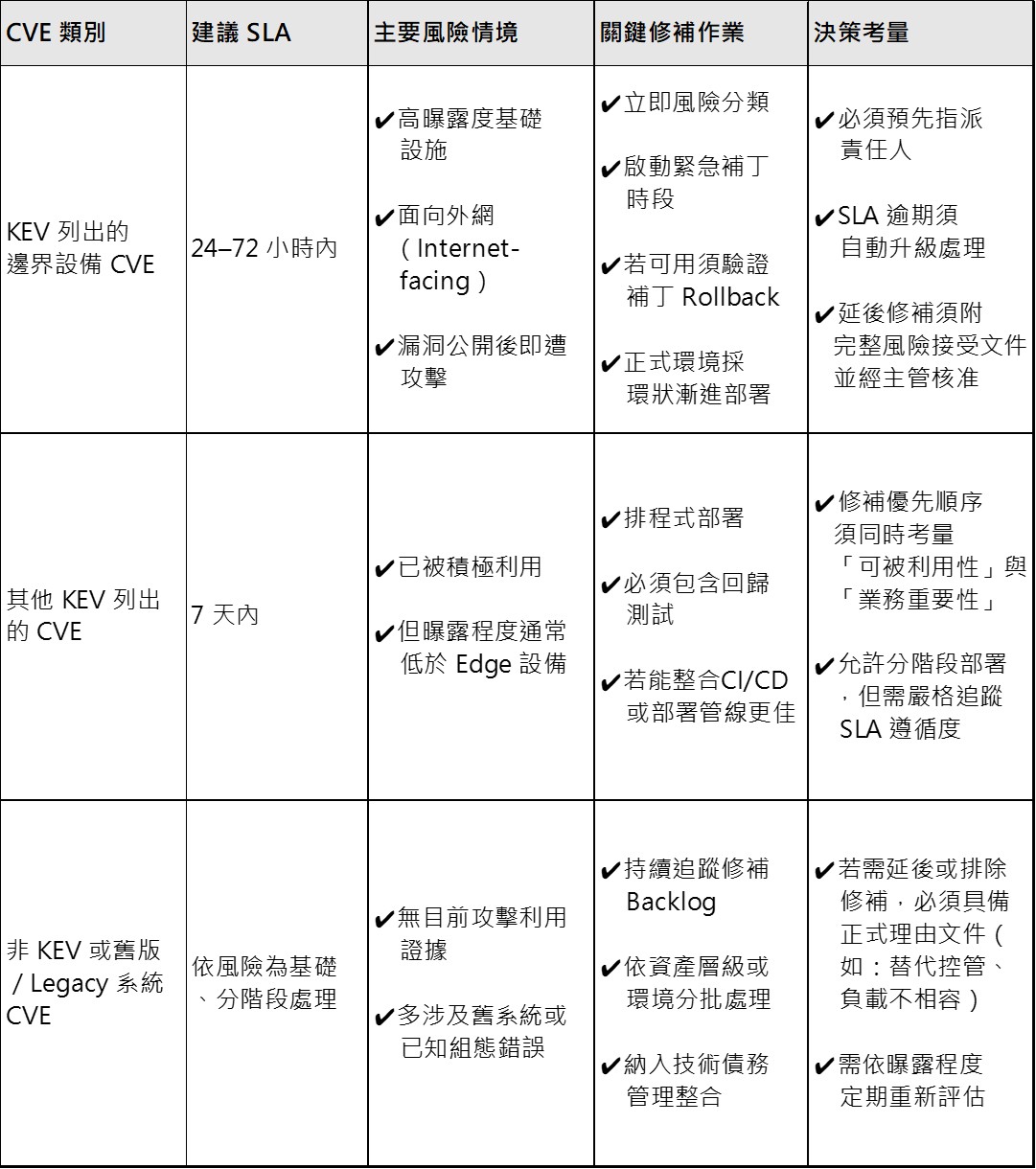

緩解與修復:從偵測走向行動

面對 React2Shell 問題,各組織必須立即採取戰術措施,

然而,長期安全需要轉變觀念:偵測和修補只是第一步;

Vicarius 的 vRx 著重在漏洞生命週期中的「修復(remediation)」

vRx 以「攜手共進」的理念為前提,承認企業既有工具組合的多樣性:

- 無縫整合既有偵測資料: vRx 擴展了整合功能,可插入您已在使用的掃描器和偵測工具,

讓您可以從任何來源攝取漏洞數據, 然後將其全部整合到您的所有雲端和網路資產( 包括內部和外部資產)中,彙整成更利於決策與分工的視圖。

我們與平台無關的整合方式可協助您將資訊轉化為知識,從而利用更豐富、更相關的數據來指導您的團隊。 - 以行動為導向的工作流程: 無論在何處偵測到 React2Shell 等漏洞,vRx 都能讓您透過統一的平台進行修復,把「知道」推進到「已修復」,

並保留可追溯的流程紀錄。 - 自動化優先: 我們採用專有的、

以自動化為先的技術來簡化修補程式管理流程, 確保關鍵修復程序能夠部署,在不額外拉高工程負擔的前提下, 加速補丁與替代處置的推進節奏,縮短曝險窗口。

由於數據驅動的機器學習帶來的更精準的分類,我們的 AI 賦能工具,無論從統計學角度還是實際角度來看,都能夠提供比大多數安全團隊在普通工作日所能提供的更快速、 更精確的大規模補救響應。

我們並不宣稱能夠解決網路安全中的所有問題,

在前端程式碼會造成後端風險的環境下,